Mobile Forensics:cellebrite CTF

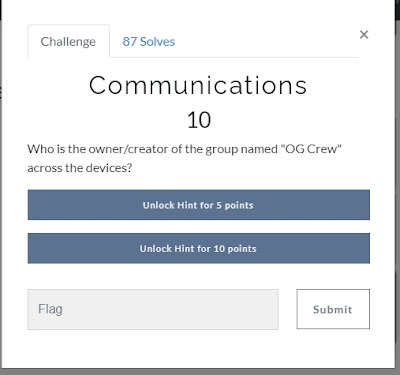

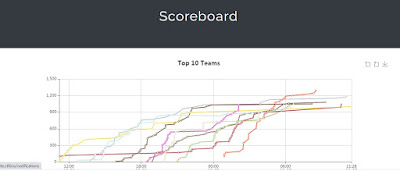

Scoring: There are three levels of questions and the points are listed accordingly.

- Level 1 – 10 points each

- Level 2 – 20 points each

- Level 3 – 50 or 100 points each

HINTS may be provided for Level 1 and Level 2. Keep in mind, you will lose points for using hints.

The Datasets: Below, you can find the links to download the four devices provided to start the CTF. One device is split into two .7z files for ease of downloading due to the large size. Make sure you put them into the same directory for unzipping. If you experience issues with e-mail access, please reach out to ctf@cellebrite.com.

Preparing for the CTF: CTF_Samsung_Galaxy_S8_Rene_Gade.7z

https://d17k3c8pvtyk2s.cloudfront.net/CTF_Samsung_Galaxy_S8_Rene_Gade.7z

MD5: d2c7b87142573cb759c89cb8c4e61272

SHA256: 5b3af6564a19e3da69266f15dac8d31bd6996b113adb97dbef62103ca3c7d056

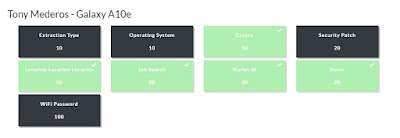

CTF_Samsung_Galaxy_A10e_Tony_Mederos.7z

https://d17k3c8pvtyk2s.cloudfront.net/CTF_Samsung_Galaxy_A10e_Tony_Mederos.7z

MD5: 83b8a3fa183bcaf430f9668725e675f1

SHA256: c258f19d6625ea6f83a2da3fc9180b8e60ce2b14855c8b79dd695915f01e7b8e

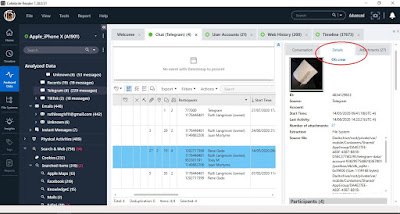

CTF_Apple_iPhone_X_Ruth_Langmore.7z

https://d17k3c8pvtyk2s.cloudfront.net/CTF_Apple_iPhone_X_Ruth_Langmore.7z

MD5: 47dfe3d59830aba325a5ab685105c073

SHA256: f485ac92faa6f0628b5d186a63805b1b679556f42789edd14c8a5ffbb1f1f3d5

CTF_Apple_iPhone X_Juan_Mortyme_parts.7z.001

https://d17k3c8pvtyk2s.cloudfront.net/CTF_Apple_iPhone_X_Juan_Mortyme_parts.7z.001

MD5: ae0bd55abdc3e033bcd9aa56566359c3

SHA256: 1f4eea82ce91eec4944097fdb732e93ef2426ec2e9566344172a8af36627ce2e

CTF_Apple_iPhone X_Juan_Mortyme_parts.7z.002

https://d17k3c8pvtyk2s.cloudfront.net/CTF_Apple_iPhone_X_Juan_Mortyme_parts.7z.002

MD5: d30beac700582ddae2c530b24afc3b1e

SHA256: a6cd01cdc7cf297e548ebe4e8c50853deff34e4feabdb8dc45622414824cb5eb

Please note that after downloading the forensic extractions of the four devices, they are password protected.

Extraction zip password: 3ECC2C9F723B2CA0F58FD042DC4A5E6112909ED4ABC919FAA0343463A39B634D

Reminded

และเป็นอีกครั้งที่ผมทำ LAB ไม่เสร็จ ขอค้างไว้แค่นี้ก่อนแล้วค่อยทยอย ทำเรื่อยๆครับ

สรุป

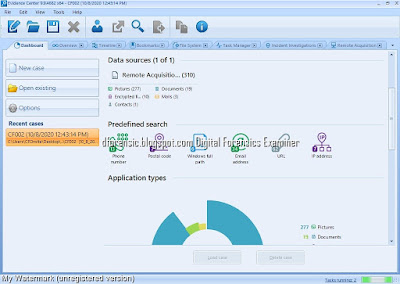

1. กิจกรรมนี้เหมาะสำหรับผู้ที่ศึกษา Mobile Forensics

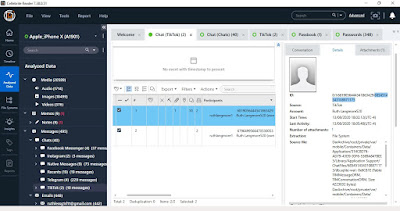

2. ทำให้สามารถใช้งานโปรแกรม Cellebrite Physical Analyzer ได้คล่องขึ้น

3. มี Image File .UFD Apple iPhone, Samsung Galaxy หลากหลายให้ฝึกทำ

cellebrite ctf write up

ที่มา: join-the-first-cellebrite-capture-the-flag-ctf-event

episode-10-ibeg-to-dfir-capture-the-flag

Credit: ขอขอบคุณ ผู้เชี่ยวทางด้านโทรศัพท์เคลื่อนที่ ผู้แนะนำและสอนเทคนิคต่างๆ และเป็นผู้อยู่เบื้องหลัง Blog ของเรา

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ