Digital Forensics:Windows Artifacts Jump list (Part II)

Forensic artifacts are the forensic objects that have some forensic value. Any object that contains some data or evidence of something that has occurred like logs, register, hives, and many more. In this section, we will be going through some of the forensic artifacts that a forensic investigator look for while performing a Forensic analysis in Windows.

สิ่งประดิษฐ์ทางนิติวิทยาศาสตร์ ที่มีค่าทางนิติวิทยาศาสตร์บางอย่าง เช่น ข้อมูลหรือหลักฐานบางอย่างที่เกิดขึ้น เช่น บันทึก (event log ) , ค่า

Windows Registry และอื่นๆ อีกมากมาย ในส่วนนี้ เราจะพูดถึงสิ่งประดิษฐ์ทางนิติวิทยาศาสตร์ที่ผู้ตรวจสอบพิสูจน์หลักฐานทางดิจิทัลมองหาขณะทำการวิเคราะห์หลักฐานดิจิทัลใน Windows เช่น ข้อมูลใน

Recycle Bin ,Metadata , LNK Files, Jump Lists, Prefetch Files ,Remote Desktop Protocol CacheJump Lists เป็นคุณสมบัติใหม่เปิดตัวในเดือนกรกฎาคม 2009 ด้วยการเปิดตัว Windows 7 และ มีในเวอร์ชันของ Windows 10

Jump list ถูกสร้างโดยระบบปฏิบัติการดังนั้น ผู้ใช้สามารถ “Jump” ได้โดยตรงไปยังไฟล์ (files)(ที่เพิ่งเปิดล่าสุดและโฟลเดอร์ (folders) ในส่วน Start หรือ Taskbar ข้อมูลที่บันทึกไว้ และแสดงจำนวนรายการที่เคยเรียกใช้

Jump Lists ทำหน้าที่เก็บรายการ การเข้าถึงไฟล์และโฟลเดอร์ล่าสุดที่เราเรียกเปิดโปรแกรมต่างๆ มาว่าจะเป็นไฟล์เอกสาร ไฟล์เพลง ไฟล์วิดีโอ หรือไฟล์อื่นๆ เราเพียงคลิกขวาที่ไอคอน Windows Explorer ที่ Taskbar ก็จะเห็นรายการไฟล์ที่เรียกใช้ สามารถให้ข้อมูลประวัติผู้ใช้ หรือแอปพลิเคชัน ชื่อไฟล์ เส้นทางของไฟล์ MAC (แก้ไข เข้าถึง และสร้าง) Jump list เหล่านี้ยังคงอยู่แม้หลังจากไฟล์และเป้าหมาย แอปพลิเคชันจะถูกลบออกจากระบบแล้ว

Jump List

เป็นรายชื่อของรายการที่ถูกเปิดใช้งานล่าสุด เช่น ไฟล์ โฟลเดอร์ หรือเว็บไซต์ เมื่อคลิกขวาที่โปรแกรมไมโครซอฟท์พาวเวอร์พอยต์ (MS PowerPoint) บนแถบแสดงกำรทำงานของโปรแกรม (Taskbar) จะปรากฏชื่อไฟล์ MS PowerPoint ที่เคยเปิดใช้งานล่าสุด

ตำแหน่งของ JUMP LISTS

%systemdrive%\Users\%username%\AppData\Roaming\Microsoft\Windows\Recent\AutomaticDestinations

มาทดสอบและค้นหาข้อมูลที่ได้จาก JUMP LISTS

เมื่อมีการเปิด App ไฟล์ชื่ออะไรบ้าง

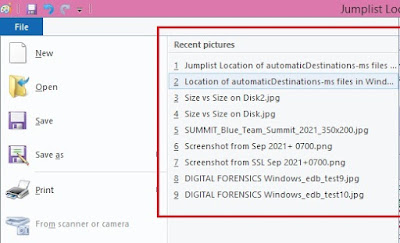

1. ยกตัวอย่าง เปิดโปรแกรม Microsoft Paint มีประวัติอะไรบ้าง หรือเปิดไฟล์อะไรบ้าง

Paint recent Pictures

2.Recent Items บอกที่อยู่ของไฟล์

Jump Lists Folders

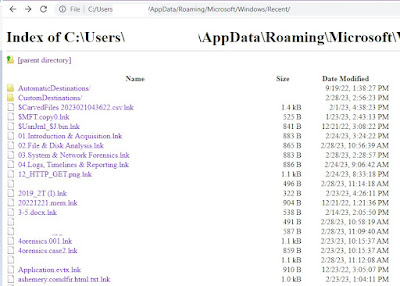

The jump lists information is stored under the following folders:

C:\Users\[User Profile]\AppData\Roaming\Microsoft\Windows\Recent\AutomaticDestinations

C:\Users\[User Profile]\AppData\Roaming\Microsoft\Windows\Recent\CustomDestinations

ตัวอย่าง

1.ทำการสร้างไฟล์รูป และบันทึกบนโฟล์เดอร์ "C:\Users\.....\Download\Location of automaticDestinations-ms files in Windows.jpg"

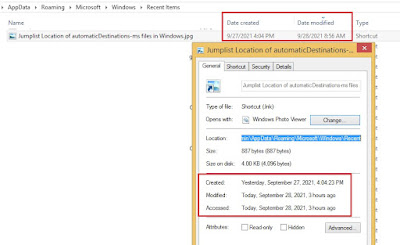

2.สังเกตุใน Path Location %systemdrive%\Users\%username%\AppData\Roaming\Microsoft\Windows\Recent\AutomaticDestinations

ตรวจสอบ Jumplist ให้คลิกขวาที่ไอคอน Microsoft Paint ที่ Taskbar ?จะมีรายการไฟล์ที่เคยเปิดแสดงออกมา

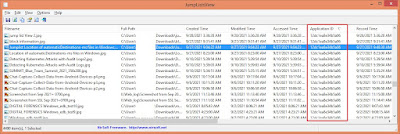

3.ใช้โปรแกรม Jump list explorer By Eric Zimmerman Freeware

การค้นหา ตำแหน่งของ JUMP LIST โดยใช้ Browser

ทำการ copy path ไปเปิดใน Jump list explorer

AppId := 12dc1ea8e34b5a6

AppId Description: คือ Microsoft Paint 6.1

Lnk File Count :1538

จะเห็นได้ว่ามีการใช้โปรแกรม Microsoft Paint เปิดไฟล์รูปภาพหลายครั้ง โดยสังเกตุจากชื่อไฟล์

JumpListsView เป็นฟรีโปรแกรมที่ใช้สำหรับเปิดดูประวัติรายการที่ถูกเปิดใช้งานล่าสุด เช่น ไฟล์ โฟลเดอร์ หรือ เว็บไซต์

4. ใช้โปรแกรม jump list view by Nir Soft เปิด

JumpListsView is a simple tool that displays the information stored by the 'Jump Lists' feature of Windows 7 and Windows 8. For every record found in the Jump Lists,

Application Id = 12dc1ea8e34b5a06

Application name ไม่แสดงชื่อโปรแกรม

จะเห็นได้ว่ามีการใช้ AppId นี้เปิดไฟล์รูปภาพหลายครั้ง โดยสังเกตุจากชื่อไฟล์

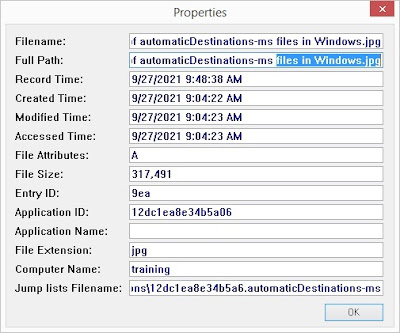

5.เปิดไฟล์รูป แก้ไขเอกสาร สังเกต Date & Time ใน Path Location

Location: C:\Users\......\Downloads\Jumplist Location of automaticDestinations-ms files in Windows.jpg

Created, September 27, 2021, 4:04:22 PM

Modified, September 27, 2021, 4:49:38 PM

Accessed, September 27, 2021, 4:49:38 PM

Location: C:\Users\......\AppData\Roaming\Microsoft\Windows\Recent Shortcut (.lnk)

Created, , September 27, 2021, 4:04:23 PM

Modified, September 28, 2021

Accessed, September 28, 2021

Created, , March 5, 2019, 5:09:00 PM

Modified, September 28, 2021

Accessed, March 5, 2019, 5:09:00 PM

อ่านเพิ่มเติม : jump-list

Windows 10 Jump List and Link File Artifacts - Saved, Copied and Moved

ที่มา :A forensic insight into Windows 10 Jump Lists Bhupendra Singh , Upasna Singh

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WindowsForensic #computerforensic #ComputerForensics #dfir #forensics #digitalforensics #investigation #cybercrime #fraud