Digital Forensics:VirtualBox ไม่รู้จัก USB 3.0

ปัญหาในรายละเอียด: อุปกรณ์ USB 3.0 หรือไดรฟ์ USB 3.0 ที่เชื่อมต่อกับพอร์ต USB 3.0 บนเครื่องโฮสต์ ไม่สามารถเชื่อมต่อหรือรู้จักในเครื่อง Guest VirtualBox Windows

ขั้นตอนที่ 1. ติดตั้ง VirtualBox Extension Pack

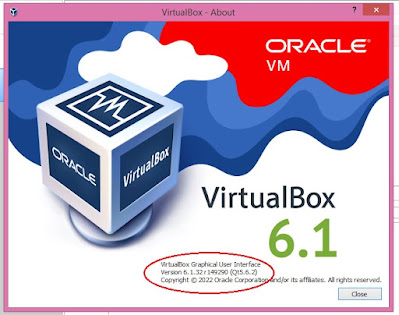

ในการเปิดใช้งานการสนับสนุน USB (USB v2 หรือ USB v3) บนเครื่อง Oracle VM VirtualBox Guest คุณต้องติดตั้ง Oracle VM Extension Pack บน Host

1. Shutdown เครื่อง Guest VM

2. ดาวน์โหลดและ install ที่ Oracle VM VirtualBox Extension Pack (บนเครื่องโฮสต์). *

* หมายเหตุ: หากคุณใช้ VirtualBox ให้ดาวน์โหลดและติดตั้งชุดส่วนขยายสำหรับเวอร์ชันนั้น ตามตัวอย่าง VirtualBox-6.1.32 และ VirtualBox_Oracle_VM_VirtualBox_Extension_Pack-6.1.32.vbox-extpack

ขั้นตอนที่ 2 เปิดใช้งานคอนโทรลเลอร์ USB 3.0 บนการตั้งค่าเครื่อง VirtualBox

เพื่อให้สามารถใช้อุปกรณ์ USB ใน VirtualBox Guest OS คุณต้องเปิดใช้งานคอนโทรลเลอร์ USB ในการตั้งค่า VM ดังนั้น เปิด USBของเครื่องรับแขกและ…

1. Enable USB Controller

2. Select ที่ USB 3.0 (xHXI) Controller กล่องกาเครื่องหมาย

ขั้นตอนที่ 3 ติดตั้ง VirtualBox Guest Additions บน Windows 7 Guest Machine

3. ตัวติดตั้ง Guest Additions ควรเริ่มทำงานโดยอัตโนมัติหลังจากผ่านไป 2-3 วินาที* Click Next และทำตามคำแนะนำที่เหลือเพื่อติดตั้ง VirtualBox Guest Additions

* หมายเหตุ: หากโปรแกรมติดตั้งไม่เปิดขึ้นโดยอัตโนมัติ ให้เปิด explorer และเรียกใช้แอปพลิเคชัน “VBox WindowsAdditions” บนอิมเมจซีดีที่โหลด

4. Restart Windows VM และทำตามขั้นตอนต่อไป

ขั้นตอนที่ 4. ติดตั้งไดรเวอร์ Intel USB 3.0 บนเครื่องแขกของ Windows

ขั้นตอนที่ 5. แนบไดรฟ์ USB 3.0 ในเครื่อง VM

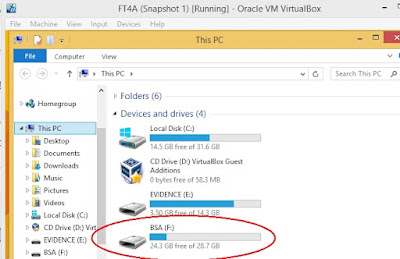

1. จากเมนูของเครื่อง VM ให้ไปที่ Devices > USB และคลิกไดรฟ์ USB 3.0 ที่คุณต้องการติดตั้งในระบบปฏิบัติการของ Guest

2. เปิด Explorer แล้วคุณจะเห็นไดรฟ์ USB 3 ที่เชื่อมต่ออยู่ภายใน VM *

* หมายเหตุ: หากหลังจากทำตามคำแนะนำด้านบนแล้ว คุณยังคงประสบปัญหาในการจับภาพอุปกรณ์ USB 3.0 ใน VirtualBox ให้ดู ที่นี่.

ที่มา: Wintips.org

1. จากเมนูของเครื่อง VM ให้ไปที่ Devices > USB และคลิกไดรฟ์ USB 3.0 ที่คุณต้องการติดตั้งในระบบปฏิบัติการของ Guest

2. เปิด Explorer แล้วคุณจะเห็นไดรฟ์ USB 3 ที่เชื่อมต่ออยู่ภายใน VM *

* หมายเหตุ: หากหลังจากทำตามคำแนะนำด้านบนแล้ว คุณยังคงประสบปัญหาในการจับภาพอุปกรณ์ USB 3.0 ใน VirtualBox ให้ดู ที่นี่.

#WINDOWSFORENSIC #COMPUTERFORENSICS #DFIR #FORENSICS #DIGITALFORENSICS #COMPUTERFORENSIC #INVESTIGATION #CYBERCRIME #FRAUD #หลักสูตรการพิสูจน์หลักฐานทางดิจิทัล

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง ADMIN เพื่อแก้ไขต่อไป

ขอบคุณครับ

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง ADMIN เพื่อแก้ไขต่อไป

ขอบคุณครับ