Digital Forensics:WIPE DoD

เคยมีกรณีศึกษาที่บริษัทหลายแห่งนำฮาร์ดดิสก์ออกไปขายต่อหรือบริจาค โดยที่ไม่ได้ทำลายข้อมูลหรือแค่สั่งลบด้วยวิธีธรรมดา ส่งผลให้ยังสามารถกู้ข้อมูลสำคัญที่เป็นความลับกลับคืนมาได้"มาตรฐาน DoD" หรือ DoD 5220.22-M เป็นคำที่มักใช้ในอุตสาหกรรมการล้างข้อมูล

แม้ว่าจะเป็นเทคนิคการเขียนทับที่ จะเขียนข้อมูลเดียวกันทุกที่ มักเป็นเพียงรูปแบบของศูนย์ทั้งหมด หรือ หนึ่งทั้งหมด และ การเขียนทับแบบสุ่ม การใช้วิธีการดังกล่าวจะป้องกันไม่ให้ถูกดึงข้อมูล หรือป้องกันจากซอฟต์แวร์กู้คืนข้อมูล โปรแกรมลบข้อมูลหลายตัวมักใช้ DoD 5220.22-M เป็นมาตรฐาน

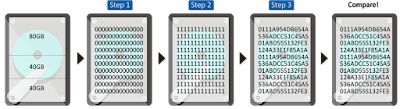

วิธีการลบข้อมูลแบบ DoD 5220.22-M มักใช้ตามวิธีต่อไปนี้:

Pass 1: Read 0 and verify

Pass 2: Read one and verify

Pass 3: Write a random character and verify

|

www.datadestroyers.nl DoD 5220.22-M |

รอบที่ 2: เขียนหนึ่งทับข้อมูลทั้งหมด

รอบที่ 3: เขียนแบบสุ่มทับข้อมูลทั้งหมด

ต่อมามาตรฐาน "DoD 522.22-M" มักถูกแทนที่ด้วยมาตรฐานการล้างข้อมูล (Guidelines for Media Sanitization) อื่น ๆ เช่น NIST 800 88 Purge

|

| https://en.wikipedia.org/wiki/Data_erasure |

DoD 5220.22-M วิธีการในการลบข้อมูลฮาร์ดดิสก์ โดยการเขียนทับหลายครั้ง เขียนทับมักอาจจะไม่เพียงพอ จำเป็นต้องมี การย่อยสลายและ หรือการทำลายทางกายภาพ (degauss) ควบคู่กันไป

ในช่วงไม่กี่ปีที่ผ่านมา NIST (สถาบันมาตรฐานและเทคโนโลยีแห่งชาติ) เผยแพร่พิเศษของ NIST Special Publication 800-88 ตีพิมพ์โดยมีเจตนาที่จะให้ แนวทางปฎิบัติการลบข้อมูลสื่ออิเล็กทรอนิกส์ ของสหรัฐอเมริกา เอกสารฉบับนี้ระบุถึงวิธีการที่เหมาะสมสำหรับการล้างข้อมูลในฮาร์ดไดรฟ์และสื่ออื่น ๆ ภายใต้ข้อแนะนำในการทำ (Sanitization)การทำลายข้อมูลเพื่อไม่ให้สามารถกู้กลับคืนมาได้

Guidelines for Media Sanitization

NIST Special Publication 800-88 download

วิธีที่ดีที่สุดเพื่อให้แน่ใจว่าข้อมูลจะถูกกำจัดออกไปเพื่อความปลอดภัยสูงสุดคือ การทำลายทางกายภาพ ด้วยวิธีนี้เราจะไม่สามารถกู้คืนข้อมูลจากเศษใด ๆ

แปะไว้ก่อน Is Full Disk Encryption The Strongest Defense Against Attack?

อ้างอิง

http://www.dss.mil/documents/odaa/nispom2006-5220.pdf

http://www.datasanitization.org/

https://www.thaicert.or.th/newsbite/2017-08-09-02.html

https://www.blancco.com/blog-dod-5220-22-m-wiping-standard-method/

https://www.datadestroyers.nl/technologie/dod_5220.22-m_data_wismethode.html

http://www.diskwipe.org/

https://en.wikipedia.org/wiki/Data_erasure

#wipe

#Sanitization

#Digital Forensics Certification

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WindowsForensic #ComputerForensics #dfir #forensics #digitalforensics #computerforensic #investigation #cybercrime #fraud

.png)

No comments:

Post a Comment