Windows Forensics:MRU artifacts

MRU artifacts ( Most Recently Used )พูดง่ายๆ ก็คือ เป็นคีย์รีจิสทรีของ Windows นี้จะติดตามไฟล์ที่เปิดหรือบันทึกภายในไดอะล็อกบ็อกซ์ของ Windows สิ่งนี้เกิดขึ้นเป็นชุดข้อมูลขนาดใหญ่ ไม่เพียงแต่รวมถึงเว็บเบราว์เซอร์เช่น Internet Explorer และ Explorer แต่ยังรวมถึงแอปพลิเคชันส่วนใหญ่ที่ใช้กันทั่วไปด้วย ซึ่งให้รายละเอียดที่สำคัญเกี่ยวกับการโต้ตอบของผู้ใช้กับไฟล์ โฟลเดอร์ และโปรแกรมที่อาจถูกเรียกใช้งานโดยใช้ยูทิลิตี Windows Run นี่เป็นโชคดีสำหรับผู้ตรวจสอบ เนื่องจากกิจกรรมของผู้ใช้โปรไฟล์เป็นสิ่งที่ผู้ตรวจสอบทางนิติวิทยาศาสตร์ดิจิทัลมักได้รับมอบหมายให้ยืนยันสิ่งที่เราเชื่อว่าเกิดขึ้นในคอมพิวเตอร์ เป็นวิธีการสนับสนุนทฤษฎีของเราเกี่ยวกับพฤติกรรมของผู้ใช้ในระบบ

MRU artifacts มีประโยชน์ต่อผู้ตรวจสอบ DFIR เนื่องจากสามารถแสดงไฟล์ที่ผู้ใช้ให้ความสนใจเมื่อเร็วๆ นี้:

ในกรณีการบุกรุกที่มีการเข้าควบคุมบัญชี รายการนี้จะแสดงไฟล์ที่ผู้โจมตีสนใจ ไฟล์เหล่านี้อาจเป็นเอกสารที่มีทรัพย์สินทางปัญญาหรือไฟล์การกำหนดค่าสำหรับเครื่องมือโจมตีของพวกเขา

สำหรับกรณีภัยคุกคามจาก Insider threat case มันสามารถแสดงได้ว่าผู้ใช้กำลังเปิดเอกสารประเภทใดอยู่

ในการตรวจสอบทั่วไป การรู้ว่าเอกสารใดที่ผู้ใช้เพิ่งเปิดสามารถเปิดเผยได้ว่าพวกเขาใช้คอมพิวเตอร์ทำอะไร

LastVisitedMRU (Track the application executables used to open files in OpenSaveMRU and the file path used

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDIg32\LastVisitedMRU

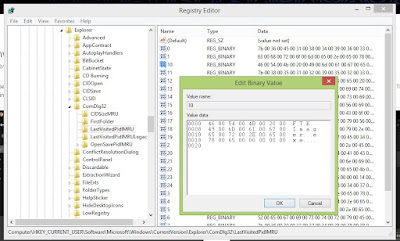

LastVisitedMRU/LastVisitedPidlMRU เป็นคีย์รีจิสทรีของ Windows ที่ติดตามแอปพลิเคชันที่ใช้ในการเปิดหรือบันทึกไฟล์ที่มีการจัดทำเอกสารไว้ในคีย์รีจิสทรีของ Windows

OpenSaveMRU คีย์ยังติดตามตำแหน่งของไฟล์ล่าสุดที่แอปพลิเคชันนั้นเข้าถึง (เปิดหรือบันทึก) นี่คือวิธีที่กล่องโต้ตอบ Windows shell dialog box "เปิด"/"บันทึกเป็น" โดยแอปพลิเคชันนั้น ติดตามไดเร็กทอรีล่าสุดที่แอปพลิเคชันใช้เมื่อผู้ใช้พยายามเปิดหรือบันทึกไฟล์ คีย์นี้แตกต่างกันเล็กน้อยระหว่าง Windows XP และ Windows เวอร์ชันที่สูงกว่า XP (LastVisitedMRU บน Windows XP และ 2003; LastVisitedPidlMRU บน Vista ผ่านระบบ Windows 10) ความสามารถในการติดตามข้อมูลดังกล่าวอาจมีความสำคัญในระหว่างกระบวนการวิเคราะห์ทางนิติวิทยาศาสตร์แบบดิจิทัล

คีย์มีหลายค่า ค่า/รายการเหล่านี้ถูกกำหนดเป็นตัวเลขเป็นชื่อ (หรือตัวอักษรสำหรับ Windows ) รายการจะมีหมายเลขตามลำดับจากน้อยไปมากตามเวลาที่สร้าง และแต่ละรายการจะจัดเก็บข้อมูล (โปรแกรมเรียกทำงานของแอปพลิเคชันและเส้นทางแบบเต็ม) ในรูปแบบไบนารี คีย์ LastVisitedMRU/LastVisitedPidlMRU ยังมี 'MRUListEx' (หรือ 'MRUList' สำหรับ Windows) ซึ่งแสดงรายการลำดับที่ไฟล์ถูกเข้าถึง

Windows uses the following as the root key: HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDLg32\OpenSaveMRU

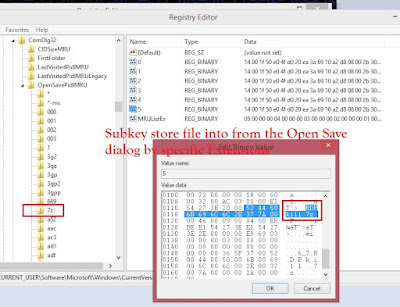

ข้อมูล OpenSave MRU ถูกจัดเก็บไว้ในกลุ่มรีจิสทรี NTUSER.DAT ของผู้ใช้ อยู่ในสองตำแหน่งที่แตกต่างกันขึ้นอยู่กับเวอร์ชันของ Windows ทั้งคู่มีโครงสร้างเดียวกันซึ่งเป็นคีย์ย่อยตามนามสกุลไฟล์ เช่น “docx”, “txt” หรือ “zip”

:Subkey store file into from the Open Save dialog by specific Extensions (*.7z)

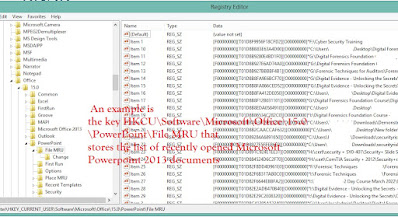

บทความนี้มุ่งเน้นไปที่คีย์ (MRU) ที่ใช้ล่าสุดซึ่งมีค่าข้อมูล (ชื่อไฟล์, URL,command line รายการบรรทัดคำสั่ง ฯลฯ) ที่เกี่ยวข้องกับกิจกรรมของผู้ใช้ล่าสุด ตัวอย่าง key คือ HKCU\Software\Microsoft\Office\15.0\PowerPoint\File MRU that

stores the list of recently opened Microsoft PowerPoint 2013 presentation. ไฟล์ MRU ที่เก็บรายการงานนำเสนอ Microsoft PowerPoint 2013 ที่เพิ่งเปิด

Windows OpenSave MRU ประกอบด้วยอะไรบ้าง?

ตั้งแต่ Windows Vista แต่ละคีย์ย่อยของส่วนขยายสามารถมีค่าได้สูงสุด 20 ค่า ชื่อของพวกเขาเป็นตัวนับ (0 ถึง 19) และค่าเป็นโครงสร้างไบนารีที่มีเส้นทาง (และข้อมูลอื่น ๆ )

แต่เส้นทางไม่ได้จัดเก็บเป็นสตริงที่อ่านง่าย แต่จะจัดเก็บเป็น "PIDL" ซึ่งเป็นรายการ ID ที่แสดงถึงรายการในโฟลเดอร์แทน ชื่อไฟล์ถูกเก็บไว้ในค่าแม้ว่าจะเป็น ASCII และ UTF-16

มีค่า “MRUListEx” ที่มีรายการเรียงลำดับของตัวนับ (เช่น 0 ถึง 19) ซึ่งแสดงถึงลำดับไฟล์ที่ใช้ล่าสุด ในตัวอย่างด้านล่าง คุณจะเห็นว่า 19 รายการเป็นรายการล่าสุด ตามด้วย 1 และ 0

การวิเคราะห์ไฟล์และโฟลเดอร์ที่เปิดหรือเรียกดูโดยใช้โปรแกรมสำรวจไฟล์ของ Windows อาจช่วยในการสืบเสาะเพื่อระบุสิ่งที่เกิดขึ้นบนคอมพิวเตอร์ในช่วงเวลาที่สำคัญของการสืบสวน วันที่และเวลาที่เกี่ยวข้องกับการโต้ตอบของไฟล์หรือโฟลเดอร์สามารถช่วยสร้างไทม์ไลน์ของกิจกรรมบนอุปกรณ์ใดอุปกรณ์หนึ่ง

Ref: OpenSaveMRU and LastVisitedMRU

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WINDOWSFORENSIC #COMPUTERFORENSICS #DFIR #FORENSICS #DIGITALFORENSICS #COMPUTERFORENSIC #INVESTIGATION #CYBERCRIME #FRAUD

No comments:

Post a Comment