Digital Forensics: การตรวจค้นและยึดพยานหลักฐานดิจิทัล

วิดีโอสอนพื้นฐานการเข้าตรวจค้นและยึดพยานหลักฐานดิจิทัล รวมถึงอุปกรณ์คอมพิวเตอร์

Digital Crime Scene อบรมการจัดเก็บพยานหลักฐานทางอิเล็กทรนิกส์

ขั้นตอนการปฎิบัติขณะเข้าตรวจค้น และ เก็บพยานหลักฐานทางอิเล็กทรนิกส์

1.หัวหน้าชุดมอบหมายภารกิจ

2. ตรวจสอบเป้าหมาย แสดงหมายค้น และชี้แจงขั้นตอนการปฎิบัติ

3.ก่อนเข้าตรวจค้นต้อง

4.ค้นตัวผู้เกี่ยวข้องที่เข้าข่ายกระทำความผิด

5.มาร์คจุดที่พบอุปกรณ์อิเล็กทรอนิกส์

6. สเก็ตภาพสถานที่เกิดเหตุและ ถ่ายภาพพยานหลักฐาน

จัดทำแผนที่พบหลักฐานตามหมายเลข

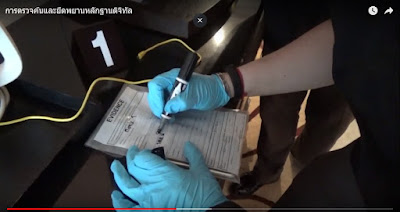

7.เก็บรวบรวมพยานหลักฐานตามลำดับที่มาร์คจุดไว้ และ ลงชื่อกำกับ

7.เก็บรวบรวมพยานหลักฐานตามลำดับที่มาร์คจุดไว้ และ ลงชื่อกำกับ

ใส่ถุงมืิอป้องกันหลักฐานปนเปื้อน8.หากพบโทรศัพท์มือถือให้ทำการ เปิด Flight Mode หรือโหมดเครื่องบินทันที

จดรายละเอียดของหลักฐานในแบบฟอร์มขณะตรวจสอบให้ทำการบันทึกถาพและวีดิโอ

ในกรณีคอมพิวเตอร์ ให้ดึงปลั๊กออกจากหลังเครื่องคอมพิวเตอร์

กรณีโน๊ตบุ๊คให้ทำการถอดแบตเตอรี่ออก เพื่อป้องกันเครื่องเปิด

ทำการใส่ถุงเก็บหลักฐานและบันทึกรายละเอียดลงในแบบฟอร์ม

ดำเนินการบรรจุเครื่องคอมพิวเตอร์ที่ต้องการยึดลงในกล่อง หรือ ถุงพลาสติก แล้วปิดผนึกด้วยเทปกาว พร้อมลงลายมือชื่อกำกับไว้

9.ตรวจค้นแบบละเอียด

9.ตรวจค้นแบบละเอียด

เจ้าหน้าที่ตำรวจและผู้ต้องสงสัยจะต้องทำการเซ็นชื่อกำกับ

ขั้นตอนการปฎิบัติขณะเข้าตรวจค้น และ เก็บพยานหลักฐานทางอิเล็กทรนิกส์

อ่านเพิ่ม

- การถ่ายภาพในที่เกิดเหตุ

- การปฎิบัติงานในสถานที่เกิดเหตุ

- การเก็บหลักฐานอิเล็กทรอนิกส์ คดีละเมิดลิขสิทธิ์และพนันออนไลน์

- นิติวิทย์ฯ ร่วมกับ DSI เข้าร่วมตรวจค้นและจัดเก็บพยานหลักฐาน ตามกฎหมายฟอกเงินและกฏหมายปราบปรามยาเสพติด

- การตรวจค้นและยึดพยานหลักฐานดิจิทัล

- การตรวจยึดพยานหลักฐานทางคอมพิวเตอร์

- วิธียึดคอมพิวเตอร์

- วิธีการปฏิบัติต่อของกลางประเภทอุปกรณ์คอมพิวเตอร์ และอุปกรณ์อิเลคทรอนิกส์ เพื่อนำส่งตรวจพิสูจน์

- Case study Forensic Acquisition DIGITAL FORENSICS:CASE STUDY FORENSIC ACQUISITION

ที่มา:

Amornchai Leelakajonjit กองบังคับการปราบปรามการกระทำความผิดเกี่ยวกับอาชญากรรมทางเทคโนโลยี - บก.ปอท

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WindowsForensic #ComputerForensics #dfir #forensics #digitalforensics #computerforensic #investigation #cybercrime #fraud #พยานหลักฐานดิจิทัล

.png)