DIGITAL FORENSICS:Decoding Windows Registry Artifacts

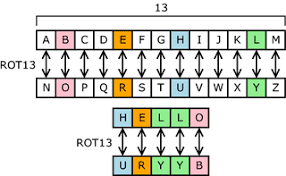

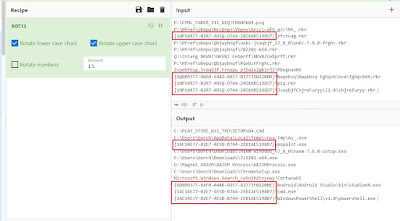

ROT13 ("หมุน 13 ตำแหน่ง" เป็นเทคนิคแทนที่ตัวอักษรอย่างง่ายที่แทนที่ตัวอักษรด้วยตัวอักษรตัวที่ 13 ตามหลังในอักษรละติน ROT13 ซึ่งพัฒนาขึ้นในยุคโรม และต่อมาได้นำวิธีนี้มาใช้ในระบบคอมพิวเตอร์ด้วย

Caesar cipher เป็นเทคนิคการแทนที่ตัวอักษรที่ง่ายและแพร่หลายที่สุด โดยอักษรแต่ละตัวจะถูกแทนที่ด้วยตัวอักษรที่อยู่ลำดับถัดไป ตามจำนวนที่แน่นอน แล้วแต่จำนวน

ROT เช่นตัวที่นิยมที่สุดในยุคนั้นคือ ROT13 ก็จะทำการ Shift ตัวอักษรไปอีก 13 ตัว เช่น ROT13(“Julius Caesar”) = “Whyvhf Pnrfne”

Introduction to CyberChef

- Open this page:

https://gchq.github.io/CyberChef/

- On the top right, in the Input box, enter: Digital Forensics Examiner

- Find the ROT13 operation and drag it to the Recipe pane.

The encrypted message appears in the lower right Output pane, beginning with Qvtvgny, as shown below.

Disable the ROT13 operation. Now the output is the same as the input, as shown below.

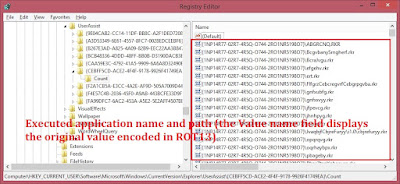

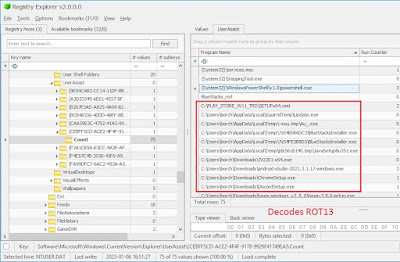

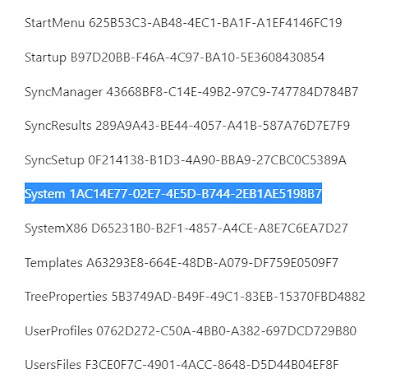

Registry: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist

The key in the Registry. UserAssist shows the program that was executed in Windows with last execution (executable and links) time and path of executed program.

ในวินโดว์ รีจิสทรีจะติดตามข้อมูลที่ระบบปฏิบัติการ ตั้งค่าแอปพลิเคชันและข้อมูลเฉพาะของผู้ใช้ (User) แต่กิจกรรมของพวกเขามักจะถูกบันทึกไว้เมื่อพวกเขาเรียกใช้โปรแกรมติดตั้งหรือแอพพลิเคชั่น กลุ่มรีจิสทรี HKEY_CURRENT_USER จะจัดเก็บการตั้งค่าเฉพาะสำหรับผู้ใช้ที่เข้าสู่ระบบในปัจจุบัน

และใน Windows มีรายการรีจิสตรีจำนวนหนึ่งภายใต้ UserAssist ซึ่งช่วยให้ผู้ตรวจสอบสามารถดูว่าโปรแกรมใดบ้างที่ถูกเรียกใช้งานเมื่อเร็วๆ นี้บนระบบ สิ่งนี้มีประโยชน์อย่างยิ่งในการสืบสวนที่ผู้ตรวจสอบต้องการดูว่ามีการใช้งานแอปพลิเคชันใดอยู่หรือไม่ เช่น เครื่องมือการเข้ารหัสหรือการล้างข้อมูล

ข้อมูล UserAssist จะมีข้อมูลว่าแอปพลิเคชันถูกเรียกใช้จากทางลัด (ไฟล์ LNK) หรือจากไฟล์ปฏิบัติการโดยตรง (executable) ซึ่งจะช่วยให้ผู้ตรวจสอบได้รับบริบทเพิ่มเติมเกี่ยวกับการทำงานของโปรแกรม

มีการนำเทคนิค ROT13 ทำการ Encode ข้อมูลไว้ภายใต้กลุ่ม UserAssist รีจิสทรีส่วนนี้ติดตามข้อมูลเกี่ยวกับแอปพลิเคชันที่ติดตั้งและทำงานบนเครื่อง และสามารถช่วยคุณค้นหาหลักฐานการมีอยู่และการทำงานของแอปพลิเคชันเหล่านั้น

อย่างไรก็ตาม สิ่งสำคัญคือต้องทราบว่าไม่ใช่ทุกแอปพลิเคชันที่ใช้ Windows Registry เพื่อจัดเก็บรายละเอียดการกำหนดค่าและการดำเนินการ แม้ว่าจะไม่พบบันทึกที่นั่น แต่ก็ไม่ได้หมายความว่าแอปพลิเคชันบางตัวไม่เคยเป็นส่วนหนึ่งของระบบ

Extracting UserAssist information from the Windows registry

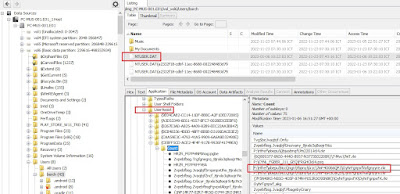

รีจิสทรีของ Windows เก็บข้อมูลกลุ่ม HKEY_CURRENT_USER ในไฟล์ NTUSER.DAT ที่อยู่ใน C:\Users\%useraccount% บัญชีผู้ใช้แต่ละบัญชีในระบบมี NTUSER.DAT ของตัวเอง ไฟล์นี้มีข้อมูลการกำหนดค่าผู้ใช้ ซึ่งจะอัปเดตตลอด

วิธีที่รวดเร็วที่สุดในการรับข้อมูล UserAssist คือการวิเคราะห์โฟลเดอร์ C:\Users\%useraccount% โดยใช้เครื่องมือนิติวิทยาศาสตร์ดิจิทัล เช่น Autopsy ,AccessData Registry Viewer ,Beklasoft,Magnet ,Registry Recon ,CyberChef ,OSforensics Registry Viewer ,Registry Explorer

คุณสามารถแยกวิเคราะห์ NTUSER.DAT ได้ด้วยตนเอง อย่างไรก็ตาม มันเกี่ยวข้องกับการเจาะลึกโครงสร้างไฟล์และเทคนิคการเข้ารหัส เนื่องจากไฟล์เก็บข้อมูลในรูปแบบไบนารี และข้อมูล UserAssist ถูกทำให้สับสนด้วยการเข้ารหัส ROT13 นอกจากนี้ เมื่อต้องจัดการกับบันทึกที่อาจถูกลบ เครื่องมือทั่วไป เช่น Registry Editor อาจทำให้เราอ่านค่าเหล่านั้นได้ยาก

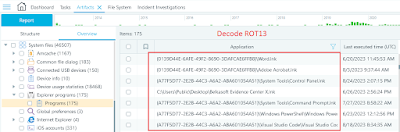

เครื่องมือ Forensics Tools จะแยกวิเคราะห์ข้อมูลรีจิสทรี UserAssist และถอดรหัสข้อมูลที่เข้ารหัส ROT13 โดยให้ชื่อไฟล์และพาธแก่ผู้ตรวจสอบ จำนวนการเรียกใช้แอปพลิเคชัน ผู้ใช้ที่เกี่ยวข้อง และวันที่/เวลาที่โปรแกรมถูกเรียกใช้งานครั้งล่าสุด

Analyzing the UserAssist artifact

- Autopsy V.4.19

- Registry Recon V.2.4

- AccessData Registry Viewer V.1.8

- OSforensics Registry Viewer V.7.1

- Belkasoft X

- Registry Explorer V.2.0

- CyberChef > Decode ROT13

- Encode > {1NP14R77-02R7-4R5Q-O744-2RO1NR5198O7}\pzq.rkr

- Decode >{1AC14E77-02E7-4E5D-B744-2EB1AE5198B7}\cmd.exe

อ่านเพื่มเติม: CyberChef

อ้างอิง :

- Decoding Windows Registry Artifacts

- Simple Ciphers with CyberChef

- Known Folder GUIDs for File Dialog Custom Places

- Artifact Profile – UserAssist

- Caesar cipher

- UserAssist Forensics

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WindowsForensic #ComputerForensics #dfir #forensics #digitalforensics #computerforensic #investigation #cybercrime #fraud

No comments:

Post a Comment