Digital forensic examiners are investigators who are experts in gathering, recovering, analyzing, and presenting data evidence from computers and other digital media related to computer-based .They might work on cases concerning identity theft, electronic fraud,investigation of material found in digital devices ,electronic evidence, often in relation to cyber crimes.

Monday, January 30, 2023

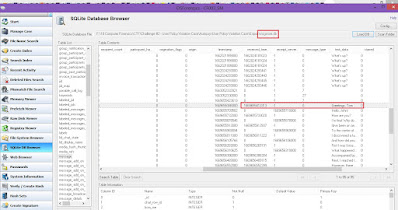

Digital Forensics:SQLite Forensics with OSForensic

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

Friday, January 20, 2023

Audit Checklist software II

Audit Checklist software II

วันนี้่มาเล่างานประจำที่ผมทำ คือการ Audit Checklist software เป็นปีที่ 17 จากตอนที่ 1 และได้ยกเลิกอุปกรณ์จัดเก็บข้อมูล Floppy Disk เนื่องจากตกยุคและไม่มีบริษัทผลิตแล้ว ต่อมาเมื่อกาลเวลาผ่านไป อุปกรณ์เก็บข้อมูลเปลี่ยนมาใข้ DVD แผ่นดิจิทัลอเนกประสงค์ (Digital Versatile Disc) และใช้ DVD-R หรือ ดีวีดี-อาร์ เป็นมาตรฐานดีวีดีซึ่งคิดค้น มีความจุ 4.7GB (กิกะไบต์) คุณสมบัติจะคล้ายกับ DVD-ROM คือใช้เขียนได้ครั้งเดียว สำหรับเก็บหลักฐาน

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น ช่วยเตือนความจำ

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WINDOWSFORENSIC #COMPUTERFORENSICS #DFIR #FORENSICS #DIGITALFORENSICS #COMPUTERFORENSIC #INVESTIGATION #CYBERCRIME #FRAUD #คดีอาชญากรรมคอมพิวเตอร์

Saturday, January 14, 2023

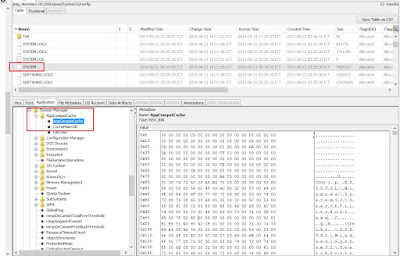

Digital Forensics:Registry Forensics cheat sheet

Digital Forensics:Registry Forensics cheat sheet

Registry forensics is a branch of digital forensics focused on analyzing the Windows Registry, a hierarchical database used by the Microsoft Windows operating system to store configuration settings and options. The Registry contains information about user accounts, installed software, system settings, hardware configurations, and much more.

Registry forensics involves extracting and analyzing information from the Registry to gather evidence related to computer security incidents, investigations, or legal proceedings. This information can include user activities, system changes, malware traces, and other artifacts that can provide insights into the history and usage of a computer system.

Forensic analysts use specialized tools and techniques to access and parse Registry data, looking for patterns, anomalies, or suspicious entries that could indicate unauthorized access, malicious activity, or system compromise. By examining the Registry, investigators can reconstruct events, identify potential security breaches, and piece together a timeline of activities on a computer system.

อ่านเพิ่มเติม: Windows Registry

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง ADMIN เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WINDOWSFORENSIC #COMPUTERFORENSICS #DFIR #FORENSICS #DIGITALFORENSICS #COMPUTERFORENSIC #INVESTIGATION #CYBERCRIME #FRAUD

Friday, January 13, 2023

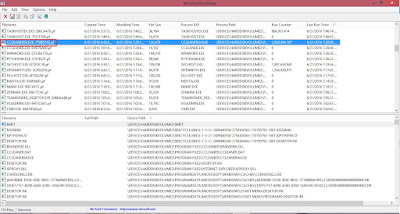

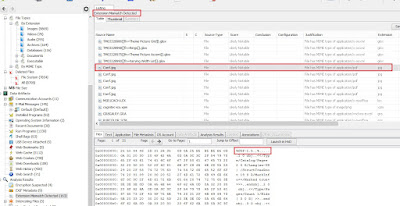

HEX & LITTLE ENDIAN CONVERTER

Digital Forensics:HEX & LITTLE ENDIAN CONVERTER

HEX & LITTLE ENDIAN CONVERTER

What is the first sector number for each non-resident file?

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WindowsForensic #computerforensic #ComputerForensics #dfir #forensics #digitalforensics #investigation #cybercrime #fraud

Friday, January 6, 2023

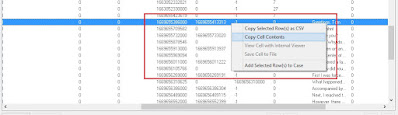

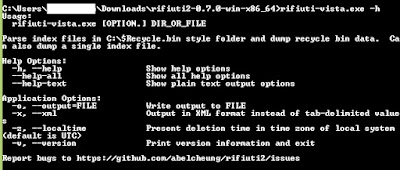

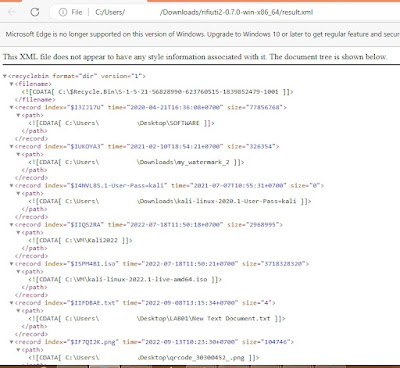

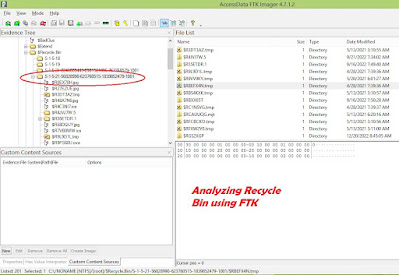

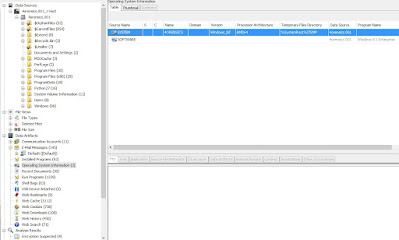

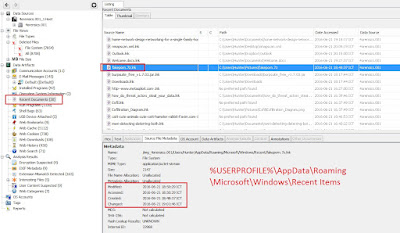

Digital Forensics:Analyzing Recycle Bin

Digital Forensics:Analyzing Recycle Bin

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WindowsForensic #computerforensic #ComputerForensics #dfir #forensics #digitalforensics #investigation #cybercrime #fraud

Digital Forensics:How to Aquire vmdk to dd using FTK Imager

Digital Forensics:How to Aquire vmdk to dd using FTK Imager

วันนี้จะมาแนะนำการทำ Image file จาก vmdk ให้เป็นไฟล์ DD โดยใช้ FTK Imager

VMDK (short for Virtual Machine Disk) is a file format that describes containers for virtual hard disk drives to be used in virtual machines like VMware Workstation or VirtualBox.

Initially developed by VMware for its proprietary[1] virtual appliance products, VMDK became an open format[2] with revision 5.0 in 2011, and is one of the disk formats used inside the Open Virtualization Format for virtual appliances.

Refer: https://en.wikipedia.org/wiki/VMDK

Requisites

Steps to create forensic image (vmdk ) using FTK Imager

Step 1: Download and extract FTK Imager lite version on USB drive

Install FTK Imager on USB drive

In this step we download FTK Imager lite version from their official website and extract the downloaded zip file on our USB drive. The lite version contains the only necessary files to run FTK Imager tool from the USB drive.

Step 2: Running FTK Imager exe from USB drive

Step 3: Running FTK Imager for forensic image acquisition

To create a forensic image 1. Do one of the following: Click File > Create Disk Image. Click the Create Disk Image button on the Toolbar

Step 4: Selecting theSource to acquire image

In the Select Source dialog box, select the source you want to make an image of

Step 5: Setting the acquired image destination and image file type

Step 7: Selecting image destination

Refer:Booting a forensic image in VirtualBox with FTK Imager

Mount Disk Images (VDMK) With OSFMount

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WINDOWSFORENSIC #COMPUTERFORENSICS #DFIR #FORENSICS #DIGITALFORENSICS #COMPUTERFORENSIC #INVESTIGATION #CYBERCRIME #FRAUD #คดีอาชญากรรมคอมพิวเตอร์ #พยานหลักฐานดิจิทัล

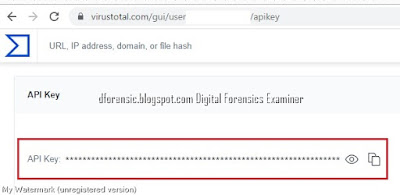

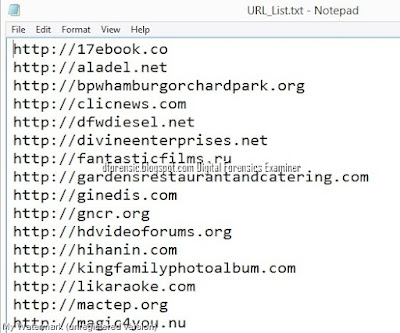

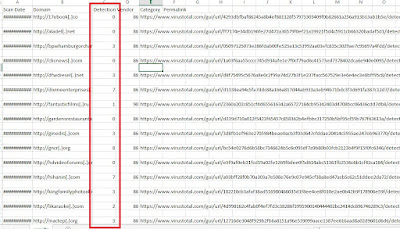

DIGITAL FORENSICSP:How to Scan Multiple URLs from Command Line using VirusTotal?

How to Scan Multiple URLs from Command Line using VirusTotal?

VT-Domain-Scanner

Takes an input file with domains or IPs on each line and passes them to the VT API then writes the following items to a CSV. IPs that are put through this scanner is effectively doing a HTTP/HTTPS check to see if a direct IP connection is malicious.

- Most recent scan date/time

- Sanitized domain

- Count of non-clean detections

- Total AV scans

- Link to scan results

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WindowsForensic #ComputerForensics #dfir #forensics #digitalforensics #computerforensic #investigation #cybercrime #fraud #MagnetForensic

Sunday, January 1, 2023

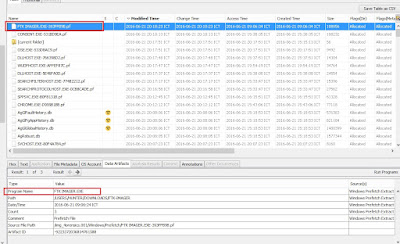

Digital Forensics: Challenge #2 - User Policy Violation Case

Digital Forensics: Challenge #2 - User Policy Violation Case

Challenge #2 - User Policy Violation Case

This is another digital forensics image that was prepared to cover a full Windows Forensics course.

- You can use the image to learn the following:

- File Carving, Custom Carving, and Keyword Searching

- File System Forensics - NTFS

- Deep Windows Registry Forensics: System and User Hives

- SYSTEM

- SOFTWARE

- SAM

- NTUSER.DAT

- USRCLASS.DAT

- Other Windows Files: LNK, Jump Lists, Libraries, etc

- Application Compatibility Cache (ShimCache)

- Analyzing Windows Search (Search Charm)

- Analyzing Thumb Caches

- Analyzing Prefetch Files

- Winprefetchview , NirSoft

- Analyzing Recycle Bin(s)

- USB Forensics

- Events Analysis

- Email Forensics: Web and Outlook

- Browser Forensics: Internet Explorer and Google Chrome

- Skype Forensics

This image covers most if not all of the recent system artifacts that you might encounter. Let me know if you need any help or if you are an instructor and want the answers to each part of the case. I will only send the answers to verified instructors.

End of Case.

Refer:Ali Hadi

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WINDOWSFORENSIC #COMPUTERFORENSICS #DFIR #FORENSICS #DIGITALFORENSICS #COMPUTERFORENSIC #INVESTIGATION #CYBERCRIME #FRAUD #คดีอาชญากรรมคอมพิวเตอร์ #พยานหลักฐานดิจิทัล

Essential Linux Commands for Log Analysis

Essential Linux Commands for Log Analysis Prepare Sample SSH Log Files Log download the log files contain relevant SSH events, including ...

-

DIGITAL FORENSICS:How to analyze WebCacheV01.dat When you visit any website, a web browser writes internet history. In Internet Explorer 10 ...

-

Digital Forensics: Using FTK Imager on CLI with Mac OS, Macbook การทำสำเนาพยานหลักฐานดิจิทัล โดยใช้โปรแกรม FTK Imager ผ่านคำสั่ง command li...

-

DIGITAL FORENSICS: BINWALK CTF วันนี้แอดมาแนะนำหลักสูตร ด้านความมั่นคงปลอดภัยไซเบอร์ (Basic Cyber security) สำหรับผู้เริ่มต้นศึกษามี Lab ให...