Cloud Forensics คือ

Cloud Forensics การตรวจพิสูจน์พยานหลักฐานอิเล็กทรอนิกส์บนระบบคลาวน์ คือ ส่วนหนึ่งใน Network Forensics และ Digital Forensics เป็นการประยุกต์ใช้หลักการทางนิติวิทยาศาสตร์ดิจิทัล แนวทางปฏิบัติในการสืบสวนสอบสวนเพื่อหาหลักฐานการประมวลผลบนคลาวด์และวิธีการการเก็บรักษา การตรวจสอบเหตุการณ์ การตีตวาม และการจัดทำรายงาน สามารถใช้เป็นพยานหลักฐานในศาลได้

Cloud Computing คือบริการที่ครอบคลุมถึงการให้ใช้กำลังประมวลผล หน่วยจัดเก็บข้อมูล และระบบออนไลน์ต่างๆจากผู้ให้บริการ เพื่อลดความยุ่งยากในการติดตั้ง ดูแลระบบ ช่วยประหยัดเวลา และลดต้นทุนในการสร้างระบบคอมพิวเตอร์และเครือข่ายเอง ซึ่งก็มีทั้งแบบบริการฟรีและแบบเก็บเงิน

ประเภทของบริการ คลาวด์คอมพิวติ้ง (Cloud Service Models)

บริการ Cloud Computing มีหลากหลายรูปแบบ หลักๆ 3 แบบได้แก่

Software as a Service (SaaS)

เป็นการที่ใช้หรือเช่าใช้บริการซอฟต์แวร์หรือแอพพลิเคชั่น ผ่านอินเทอร์เน็ต โดยประมวลผลบนระบบของผู้ให้บริการ ทำให้ไม่ต้องลงทุนในการสร้างระบบคอมพิวเตอร์ ฮาร์ดแวร์ ซอฟต์แวร์เอง ไม่ต้องพะวงเรื่องค่าใช้จ่ายในการดูแลระบบ เพราะซอฟต์แวร์จะถูกเรียกใช้งานผ่าน Cloud จากที่ไหนก็ได้

ซึ่งบริการ Software as a Service ที่ใกล้ตัวเรามากทื่สุดก็คือ GMail นั่นเอง นอกจากนั้นก็เช่น Google Docs หรือ Google Apps ที่เป็นรูปแบบของการใช้งานซอฟต์แวร์ผ่านเว็บบราวเซอร์ สามารถใช้งานเอกสาร คำนวณ และสร้าง Presentation โดยไม่ต้องติดตั้งซอฟต์แวร์บนเครื่องเลย แถมใช้งานบนเครื่องไหนก็ได้ ที่ไหนก็ได้ แชร์งานร่วมกันกับผู้อื่นก็สะดวก ซึ่งการประมวลผลจะทำบน Server ของ Google ทำให้เราไม่ต้องการเครื่องที่มีกำลังประมวลผลสูงหรือพื้นที่เก็บข้อมูลมากๆในการทำงาน Chromebook ราคาประหยัดซักเครื่องก็ทำงานได้แล้ว มหาวิทยาลัยทั้งในไทยและต่างประเทศหลายแห่งในปัจจุบัน ก็ยกเลิกการตั้ง Mail Server สำหรับใช้งาน e-mail ของบุคลากร และนักศึกษาในมหาวิทยลัยกันเองแล้ว แต่หันมาใช้บริการอย่าง Google Apps แทน เป็นการลดต้นทุน, ภาระในการดูแล, และความยุ่งยากไปได้มาก

Platform as a Service (PaaS)

สำหรับการพัฒนาแอพพลิเคชั่นนั้น หากเราต้องการพัฒนาเวบแอพพลิเคชั่นที่ค่อนข้างซับซ้อน ซึ่งรันบนเซิร์ฟเวอร์ หรือ Mobile application ที่มีการประมวลผลทำงานอยู่บนเซิร์ฟเวอร์ เราก็ต้องตั้งเซิร์ฟเวอร์ เชื่อมต่อระบบเครือข่าย และสร้างสภาพแวดล้อม เพื่อทดสอบและรันซอฟต์แวร์และแอพพลิเคชั่น เช่น ติดตั้งระบบฐานข้อมูล, Web server, Runtime, Software Library, Frameworks ต่างๆ เป็นต้น จากนั้นก็อาจยังต้องเขียนโค้ดอีกจำนวนมาก

แต่ถ้าเราใช้บริการ PaaS ผู้ให้บริการจะเตรียมพื้นฐานต่างๆ เหล่านี้ไว้ให้เราต่อยอดได้เลย พื้นฐานทั้ง Hardware, Software, และชุดคำสั่ง ที่ผู้ให้บริการเตรียมไว้ให้เราต่อยอดนี้เรียกว่า Platform ซึ่งก็จะทำให้ลดต้นทุนและเวลาที่ใช้ในการพัฒนาซอฟท์แวร์อย่างมาก ตัวอย่าง เช่น Google App Engine, Microsoft Azure ที่หลายๆบริษัทนำมาใช้เพื่อลดต้นทุนและเป็นตัวช่วยในการทำงาน

Application ดังๆหลายตัวเช่น Snapchat ก็เลือกเช่าใช้บริการ PaaS อย่าง Google App Engine ทำให้สามารถพัฒนาแอพที่ให้บริการคนจำนวนมหาศาลได้ โดยใช้เวลาพัฒนาไม่นานด้วยทีมงานแค่ไม่กี่คน

Infrastructure as a Service (IaaS)

เป็นบริการให้ใช้โครงสร้างพื้นฐานทางคอมพิวเตอร์อย่าง หน่วยประมวลผล ระบบจัดเก็บข้อมูล ระบบเครือข่าย ในรูปแบบระบบเสมือน (Virtualization) ข้อดีคือองค์กรไม่ต้องลงทุนสิ่งเหล่านี้เอง, ยืดหยุ่นในการปรับเปลี่ยนโครงสร้างระบบไอทีขององค์กรในทุกรูปแบบ, สามารถขยายได้ง่าย ขยายได้ทีละนิดตามความเติบโตขององค์กรก็ได้ และที่สำคัญ ลดความยุ่งยากในการดูแล เพราะหน้าที่ในการดูแล จะอยู่ที่ผู้ให้บริการ

ตัวอย่างบริการอื่นๆในกลุ่มนี้ก็เช่น Google Compute Engine, Amazon Web Services, Microsoft Azure

ประเภทของบริการ คลาวด์คอมพิวติ้ง (Cloud Service Models)

บริการ Cloud Computing มีหลากหลายรูปแบบ หลักๆ 3 แบบได้แก่

Software as a Service (SaaS)

เป็นการที่ใช้หรือเช่าใช้บริการซอฟต์แวร์หรือแอพพลิเคชั่น ผ่านอินเทอร์เน็ต โดยประมวลผลบนระบบของผู้ให้บริการ ทำให้ไม่ต้องลงทุนในการสร้างระบบคอมพิวเตอร์ ฮาร์ดแวร์ ซอฟต์แวร์เอง ไม่ต้องพะวงเรื่องค่าใช้จ่ายในการดูแลระบบ เพราะซอฟต์แวร์จะถูกเรียกใช้งานผ่าน Cloud จากที่ไหนก็ได้

ซึ่งบริการ Software as a Service ที่ใกล้ตัวเรามากทื่สุดก็คือ GMail นั่นเอง นอกจากนั้นก็เช่น Google Docs หรือ Google Apps ที่เป็นรูปแบบของการใช้งานซอฟต์แวร์ผ่านเว็บบราวเซอร์ สามารถใช้งานเอกสาร คำนวณ และสร้าง Presentation โดยไม่ต้องติดตั้งซอฟต์แวร์บนเครื่องเลย แถมใช้งานบนเครื่องไหนก็ได้ ที่ไหนก็ได้ แชร์งานร่วมกันกับผู้อื่นก็สะดวก ซึ่งการประมวลผลจะทำบน Server ของ Google ทำให้เราไม่ต้องการเครื่องที่มีกำลังประมวลผลสูงหรือพื้นที่เก็บข้อมูลมากๆในการทำงาน Chromebook ราคาประหยัดซักเครื่องก็ทำงานได้แล้ว มหาวิทยาลัยทั้งในไทยและต่างประเทศหลายแห่งในปัจจุบัน ก็ยกเลิกการตั้ง Mail Server สำหรับใช้งาน e-mail ของบุคลากร และนักศึกษาในมหาวิทยลัยกันเองแล้ว แต่หันมาใช้บริการอย่าง Google Apps แทน เป็นการลดต้นทุน, ภาระในการดูแล, และความยุ่งยากไปได้มาก

Platform as a Service (PaaS)

สำหรับการพัฒนาแอพพลิเคชั่นนั้น หากเราต้องการพัฒนาเวบแอพพลิเคชั่นที่ค่อนข้างซับซ้อน ซึ่งรันบนเซิร์ฟเวอร์ หรือ Mobile application ที่มีการประมวลผลทำงานอยู่บนเซิร์ฟเวอร์ เราก็ต้องตั้งเซิร์ฟเวอร์ เชื่อมต่อระบบเครือข่าย และสร้างสภาพแวดล้อม เพื่อทดสอบและรันซอฟต์แวร์และแอพพลิเคชั่น เช่น ติดตั้งระบบฐานข้อมูล, Web server, Runtime, Software Library, Frameworks ต่างๆ เป็นต้น จากนั้นก็อาจยังต้องเขียนโค้ดอีกจำนวนมาก

แต่ถ้าเราใช้บริการ PaaS ผู้ให้บริการจะเตรียมพื้นฐานต่างๆ เหล่านี้ไว้ให้เราต่อยอดได้เลย พื้นฐานทั้ง Hardware, Software, และชุดคำสั่ง ที่ผู้ให้บริการเตรียมไว้ให้เราต่อยอดนี้เรียกว่า Platform ซึ่งก็จะทำให้ลดต้นทุนและเวลาที่ใช้ในการพัฒนาซอฟท์แวร์อย่างมาก ตัวอย่าง เช่น Google App Engine, Microsoft Azure ที่หลายๆบริษัทนำมาใช้เพื่อลดต้นทุนและเป็นตัวช่วยในการทำงาน

Application ดังๆหลายตัวเช่น Snapchat ก็เลือกเช่าใช้บริการ PaaS อย่าง Google App Engine ทำให้สามารถพัฒนาแอพที่ให้บริการคนจำนวนมหาศาลได้ โดยใช้เวลาพัฒนาไม่นานด้วยทีมงานแค่ไม่กี่คน

Infrastructure as a Service (IaaS)

เป็นบริการให้ใช้โครงสร้างพื้นฐานทางคอมพิวเตอร์อย่าง หน่วยประมวลผล ระบบจัดเก็บข้อมูล ระบบเครือข่าย ในรูปแบบระบบเสมือน (Virtualization) ข้อดีคือองค์กรไม่ต้องลงทุนสิ่งเหล่านี้เอง, ยืดหยุ่นในการปรับเปลี่ยนโครงสร้างระบบไอทีขององค์กรในทุกรูปแบบ, สามารถขยายได้ง่าย ขยายได้ทีละนิดตามความเติบโตขององค์กรก็ได้ และที่สำคัญ ลดความยุ่งยากในการดูแล เพราะหน้าที่ในการดูแล จะอยู่ที่ผู้ให้บริการ

ตัวอย่างบริการอื่นๆในกลุ่มนี้ก็เช่น Google Compute Engine, Amazon Web Services, Microsoft Azure

Cloud Computing and Forensics

ปัญหาทางนิติวิทยาศาสตร์ที่มีลักษณะเฉพาะสำหรับการประมวลผลแบบคลาวด์ ได้แก่ เขตอำนาจศาลการครอบครองหลายพื้นที่และการพึ่งพา cloud service provide Cloud Forensics เป็นขั้นตอนของการพิสูจน์หลักฐานดิจิทัลโดยอาศัยวิธีการเฉพาะในการตรวจสอบสภาพแวดล้อมระบบคลาวด์ cloud service provide มีเซิร์ฟเวอร์ทั่วโลกให้บริการโฮสต์เก็บข้อมูลลูกค้า เมื่อเกิดเหตุการณ์ทางไซเบอร์ขึ้นเขตอำนาจศาลทางกฎหมายและกฎหมายที่ควบคุมภูมิภาคจะนำเสนอความท้าทายที่ไม่เหมือนใคร คำสั่งศาลที่ออกในเขตอำนาจศาลที่ศูนย์ข้อมูลตั้งอยู่มีแนวโน้มว่าจะใช้ไม่ได้กับเขตอำนาจศาลสำหรับโฮสต์ในต่างประเทศนั้น ในสภาพแวดล้อม cloud service provide สมัยใหม่ลูกค้าสามารถเลือกภูมิภาคที่ข้อมูลจะอยู่ได้และควรเลือกอย่างรอบคอบ

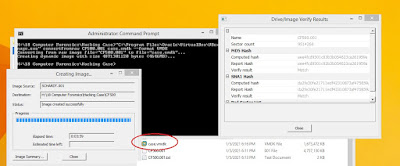

ข้อกังวลหลักสำหรับผู้ตรวจสอบคือการตรวจสอบให้แน่ใจว่าหลักฐานดิจิทัลไม่ได้รับการดัดแปลงโดยบุคคลที่สามดังนั้นจึงสามารถยอมรับได้ในศาล ในรูปแบบบริการ PaaS และ SaaS ลูกค้าต้องพึ่งพาผู้ให้บริการระบบคลาวด์ในการเข้าถึงบันทึก (access log) เนื่องจากไม่มีการควบคุมฮาร์ดแวร์ ในบางกรณี cloud service provide จะไม่เปิดเผยรายละเอียดของบันทึกจากลูกค้า ในกรณีอื่น ๆ cloud service provide มีนโยบายที่จะไม่เสนอบริการเพื่อรวบรวมบันทึก

ห่วงโซ่การคุ้มครองพยานหลักฐาน (Chain of custody )เป็นเรื่องที่ท้าทายมากในสภาพแวดล้อมแบบคลาวด์เมื่อเทียบกับสภาพแวดล้อมทางนิติดิจิทัลแบบเดิม ในสภาพแวดล้อมทางนิติดิจิทัลแบบเดิมทีมรักษาความปลอดภัยภายในสามารถควบคุมได้ว่าใครเป็นผู้ดำเนินการทางนิติวิทยาศาสตร์บนเครื่องในขณะที่ในการพิสูจน์หลักฐานบนคลาวด์ทีมรักษาความปลอดภัยไม่สามารถควบคุมได้ว่าใครเป็นผู้ที่ cloud service provide เลือกที่จะรวบรวมหลักฐาน หากพวกเขาไม่ได้รับการฝึกอบรมตามมาตรฐานทางนิติวิทยาศาสตร์และห่วงโซ่การคุ้มครองพยานหลักฐานจะไม่ถูกรับฟังในศาล ส่วนหนึ่งของปัญหาเหล่านั้นคือเรื่องของกฎเกณฑ์และวิธีในการสืบสวนที่ใช้กับระบบคอมพิวเตอร์แบบเดิมไม่สามารถนำมาใช้ได้กับระบบคลาวด์คอมพิวติ้ง

Cloud Forensics Course

#การสืบสวนหลักฐานดิจิทัลบนระบบคลาวด์

Credit:Forensics in the Cloud: What You Need to Know

NIST Cloud Computing Forensic Science Challenges

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WINDOWSFORENSIC #COMPUTERFORENSICS #DFIR #FORENSICS #DIGITALFORENSICS #COMPUTERFORENSIC #INVESTIGATION #CYBERCRIME #FRAUD #คดีอาชญากรรมคอมพิวเตอร์