DIGITAL FORENSICS:How to Check windows install date

|

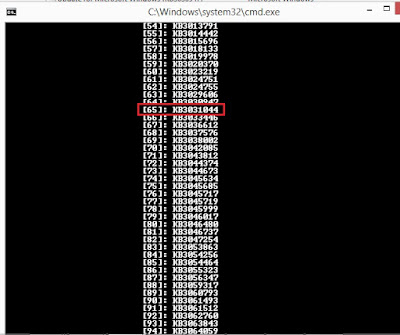

| WMIC OS GET installdate |

|

| 1/15/2019 1:45:53 PM |

|

| https://ericzimmerman.github.io/#!index.md |

Computer\HKEY_LOCAL_MACHINE\SYSTEM\Setup\

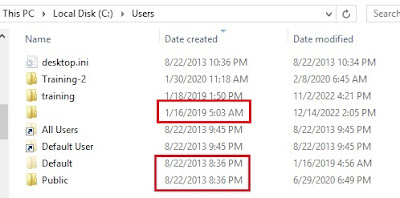

Computer\HKEY_LOCAL_MACHINE\SYSTEM\Setup\Source OS (Updated on xxxxxx)."Step 10.The following steps provide the most accurate way to check for the Windows installation date.

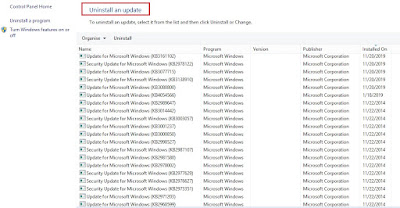

Note: The original install date provided by System Info reflects major changes to Windows, including a "Reset This PC" or major Window updates. The method above is the preferred way of finding the installation date.

When a partition was created/Modify (Master File Table)

#WINDOWSFORENSIC #COMPUTERFORENSICS #DFIR #FORENSICS #DIGITALFORENSICS #COMPUTERFORENSIC #INVESTIGATION #CYBERCRIME #FRAUD

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ