Digital Forensics:Seized Forensic data collection

Step by Step Checklist สำหรับเตรียมอุปกรณ์เก็บหลักฐานดิจิทัล

เตรียมความพร้อมก่อนไป Onsite

Data Collection

Phase 1 Initial preparation

- ตั้งชื่อ Case name + Evidence + ชื่อเจ้าของเครื่อง > มีชื่อซ่้ำทำอย่างไร John wick CF-205-JW01

- เตรียม เอกสารใบรับ-ส่ง ของ (Log),Exhibit Reference ,Property Receipt ,Mobile Phone Consent Form, Description

- Forensic equipment , Faraday bag

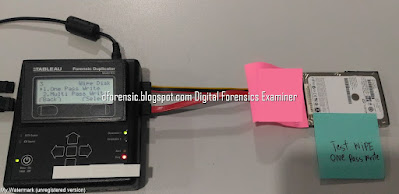

- TD2 + Write blocker + Adapter m.2 ,nvme ,usb

- Wipe a Hard Drive for disk image

- Hard Drive Enclosure

- USB Boot Imager ,Deft ,Paladin + Caine-live , Windows To Go

- Update forensics workstation software

- ปลั๊กไฟฟ้า+ถุงพลาสติก +label + ปากกา + กรรไกร ,Tamper-proof stickers ,Permanent markers

- USB dongle key

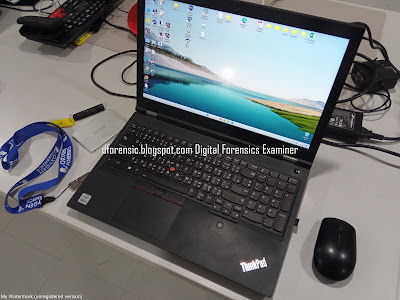

- เครื่อง Notebook สำหรับ ทำ Forensic workstation

- กล้องถ่ายรูป Camera, video recorder + ฺCamera Batteries

- ชุดไขขวง (Screwdrivers) &Toolkit

- รายละเอียดของงาน (case requirements) รุ่นคอมพิวเตอร์ + จำนวนเครื่องและขนาด HDD ,เบอร์ติดต่อ Contact ,แผนที่ , วันเวลา

- กรณี Onsite Forensic Imager ประมาณเวลาที่ใช้ทำ Imager ใน 1 วัน และเสร็จสิ้น เช่น เริ่มงาน 9.00 เสร็จ 17.00 อยู่ได้ถึงกี่โมง สถานที่-ปิดกี่โมง

Phase 2 Onsite

- ลำดับหลักฐานที่สำคัญ เครื่องคอมพิวเตอร์+โทรศัทพ์เคลื่อนที่ ทำก่อน

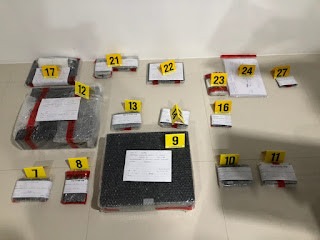

- ถ่ายรูปหลักฐานอุปกรณ์ อะไรบ้าง + บันทึกวันเวลา

- Serial number +Label name

- Model +Label name

- Notebook +Label name

- อุปกรณ์ที่นำกลับ เช่น Notebook + Adapter + mouse +Label name

- State On or Off + Time

- Check Username + Password สอบถามเรื่อง Encryption and data protection & MDM

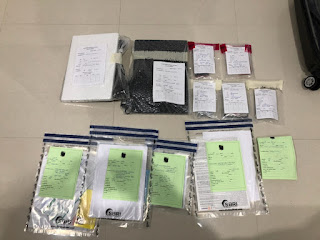

- Document แต่ละเครื่อง + Document รวม + Chain of custody form

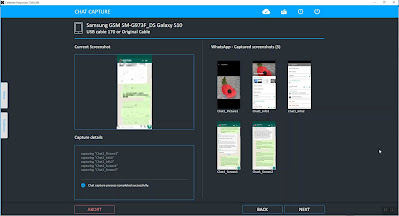

- หากไม่สามารถเก็บข้อมูลโทรศัพท์ได้ จำเป็นต้องใช้วิธีการ ถ่ายรูป (Chat Capture)อุปกรณ์ กล้องถ่ายรูป + ถุงมือ , พลาสติกซีลของ +สำรอง ,กระดาษโน๊ต , Marker + กรรไกร

- โฟมใส่ โทรศัพท์ ป้องกันจอแตก

- รถเข็น และลังใส่ของ หรือถุงหิ้ว ,ถุงพลาสติกใส่หลักฐาน

- ตรวจสอบรอยแตก หรือรอยขีดข่วน ของหลักฐาน และบันทึก ก่อน seize

- ตรวจสอบ เอกสาร เอกสารใบรับ-ส่ง ของ (Log),Exhibit Reference ,Property Receipt ,Mobile Phone Consent Form ลายเซ็นใบรับของ ความครบถ้วน

- สรุปจำนวนหลักฐานที่ทำการตรวจยึดทั้งหมด และจัดทำรายงาน

Phase 3 On lab ,Analyze

- เตรียม Storage เก็บ Image หรือ HDD ที่เราเก็บไว้สำหรับวิเคราะห์ ต้องซื้อเพิ่มหรือไม่

- ใช้เวลา Acquisition กี่วัน Forensic Image + Time ที่ใช้

- ใช้เวลา Analyze กี่วัน

- ลำดับหลักฐานที่สำคัญ เครื่องคอมพิวเตอร์+โทรศัทพ์ที่สำคัญ

- ต้องส่งเครื่องคอมพิวเตอร์+โทรศัทพ์คื

นภายในกี่วัน - ใช้วิธีการใดในการทำ Acquisition เช่น TD2 ,USB Boot Deft ,Paladin ,FTK Imager with write blocker

- เตรียม คำถามในที่ประชุม ?

- ตรวจสอบรอยแตก หรือรอยขีดข่วน ของหลักฐาน และบันทึก (ในแบบฟอร์ม)

- ใบส่งของ & ติดตามและUpdate สถานะ

CHECKLIST OF BASIC DFL EQUIPMENT

The following is a suggested list of basic equipment that a DFL should own. The reader should

note that the list is non-exhaustive and more may be required depending on the nature of cases

received.

1 Laptop = 32 Computer analysis software = 33 Data recovery software = 24 Mobile device analysis software = 15 Internet artefacts analysis software = 36 Virtual machine software = 2virtualbox and VMWare7 Imaging Hardware = 28 Write blocker = 19 Empty storage media – to store data extracted from electronic evidence in the short and long term:Pen drive = ?External hard disk = ?Hard disk = ?Server = ?10 Power cable extension =OK11 Camera, video recorder =OK12 Printer = OK13 Document shredder = Not14 Storage box or container for carrying equipment = ok15 ToolsglovePermanent markersScrewdriversMagnifying glass = NotEvidence sealing or evidence bagsTamper-proof stickers16 Monitor the lab environment regularly – temperature, humidity,cleanliness.=17 Network Switch = Not18 Power Backup System (UPS) =?

Ref:

INTERPOL Global Guidelines for Digital Forensics Laboratory

หมายเหตุ : เป็นขั้นตอนการทำงาน และข้อควรระวัง

#WINDOWSFORENSIC #COMPUTERFORENSICS #DFIR #FORENSICS #DIGITALFORENSICS #COMPUTERFORENSIC #INVESTIGATION #CYBERCRIME #FRAUD

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

.jpg)

.jpg)

%20(1).jpg)

.jpg)

No comments:

Post a Comment