Malware Forensics:Investigate Malware & Ransomware with Magnet forensics

เนื่องด้วยบทความนี้เป็นการรีวิวพอสังเขป โดยใช้เครื่องมือ Magnet AXIOM จึงไม่ได้ลงรายละเอียดลึกมาก ขออภัยมา ณ ที่นี้

- ทำการเก็บรวบรวมพยานหลักฐาน ในหน่วยความจำ Memory

- ทำการค้นหาข้อมูลในหน่วยความจำ Memory

- ศึกษาเครื่องมือ Dump memory

- ศึกษาเครื่องมือ memory analysis

เครื่องมือที่ใช้

- Magnet RAM Capture

- FTK Imager

- Magnet AXIOM Examine

- Notebook workstation

- Virus total & Sandbox Online

- Notebook workstation

- Virus total & Sandbox Online

Keyword

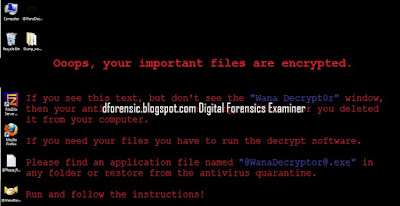

- WannaCry (จากข้อมูลหลักฐานที่ได้ คือรูป หน้าจอโดน ransom ware ส่งมาที่ LAB)

- WNCRY (จากข้อมูลหลักฐานที่ได้ คือรูป หน้าจอโดน ransom ware ส่งมาที่ LAB)

Static analysis

ในส่วนนี้เราจะพูดถึงการตรวจสอบมัลแวร์ ซึ่่ง เราจะมาใช้เครื่องมือ AXIOM ในการวิเคราะห์หน่วยความจำ มักจะมีร่องรอยสำคัญในการตรวจสอบมัลแวร์

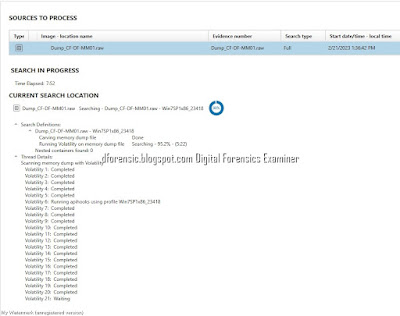

เราได้ข้อมูล Memory Image สำหรับใช้วิเคราะห์หลักฐานแล้ว

- ใช้เครื่องมือ FTK Imager Dump memory ไฟล์ชือ "memdump.mem"

- ใช้เครื่องมือ Magnet RAM Capture Dump memory ไฟล์ชือ "Dump_CF-DF-MM01.raw"

เนื่องด้วยเครื่่องมือ Magnet AXIOM Examine V.6 เอาความสามารถของ volatility framework รวมเข้าด้วยกันใช้สำหรับวิเคราะห์ Memory

volatility framework คือเครื่องมือที่ใช้วิเคราะห์ memory

Analyze Evidence ทำการ Load

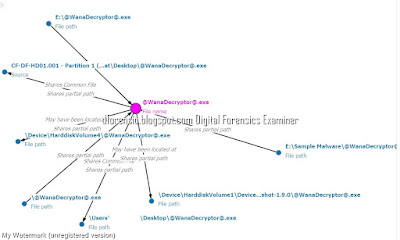

LNK Files พบร่องรอยน่าสงสัยจาก LNK file มีการกด link หรือเปิดไฟล์ @wanaDecryptor@.exe เวลา 16/2/2023 15:45 จาก USB หรือ อุปกรณ์ Volume Serial Number: E00FAB60 Volume Name :BSA Drive :E "E:\Sample Malware\@wanaDecryptor@.exe"

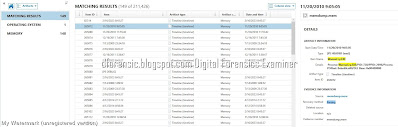

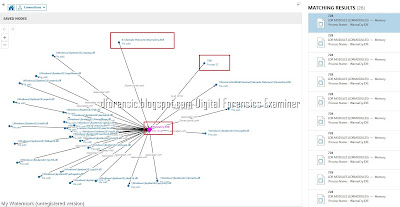

เราพบว่ามีไฟล์ WannaCry.exe น่าสงสัยคือ Process Name : WannaCry.exe Process ID: 728

หลังจากนั้นมาทำการตรวจสอบ Process ID: 728 WannaCry.exe PPID:2696 พบว่ามีการเชื่อมโยงมาจาก "E:\Sample Malware\WannaCry.exe และไปใช้งาน DLL file ต่างๆ

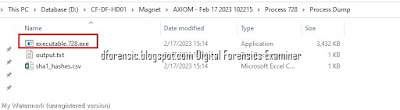

ทำการ Extract Process ID: 728 > procedump , dlldump, memdump เพื่อมาตรวจสอบ

ได้ไฟล์ Executable.728.exe และผลการ check virus total พบว่าเป็นมัลแวร์

Virus total Basic properties

ท่านสามารถใช้ WannaKiwi และยืนยันว่าสามารถปลดล็อก WannaCry บน Windows XP และ Windows 7 ได้เงื่อนไขเบื้องต้นในการปลดรหัสได้สำเร็จต้องมีอย่างน้อย 2 รายการเช่นเดียวกับ WannaKey คือ

- คอมพิวเตอร์ที่ถูก WannaCry เข้ารหัส จะต้องยังไม่ถูกรีสตาร์ทไปเสียก่อน

- พื้นที่บนๆ Memory ที่เกี่ยวข้องกับการกู้ข้อมูลกุญแจที่ใช้เข้ารหัสจะต้องยังไม่ถูก Reallocate หรือถูกลบไปโดยโปรเซสอื่นๆ หากไม่ได้ถูกโปรแกรมอื่นใช้หน่วยความจำตำแหน่งเดียวกันแล้วเขียนข้อมูลทับไปเสียก่อน

- ดาวน์โหลด WanaKiwi Decrypter ได้ผ่านทาง: https://github.com/gentilkiwi/wanakiwi/releases

ที่มา: https://www.techtalkthai.com/wanakiwi-decryptor-for-wannacry

Investigate Malware & Ransomware with Speed and Efficiency

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WindowsForensic #computerforensic #ComputerForensics #dfir #forensics #digitalforensics #investigation #cybercrime #fraud

No comments:

Post a Comment