Memory Forensics:How to analyze a VMware memory image with Volatility

Volatile memory หมายถึง หน่วยความจำแบบลบเลือนได้ ซึ่งเป็นหน่วยความจำที่ต้องใช้

Memory analysis Tools

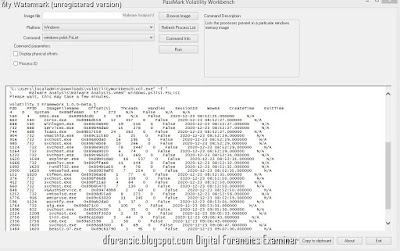

- Volatility 2.6 win64 standalone (Free Tool)

- PassMark Volatility Workbench (Free Tool)

- Magnet Axiom (Commercial tool)

Evidence

Malware Analysis.vmem

1.Acquisition (การได้มาซึ่งหลักฐาน)

ทำการเปิด Virtual Machine ที่เราสงสัยว่ามีโปรแกรมอันตรายติดตั้งอยู่ที่เตรียมไว้

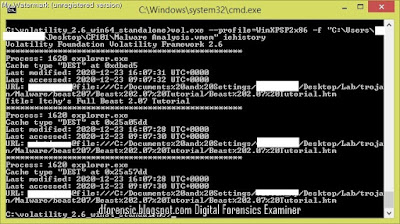

ทำการ copy Malware Analysis.vmem จาก Virtual Machineเลือกคำสั่ง Malfind สามารถเรียกดูข้อมูลของ memory และ process ทำการรัน ค้นหาโปรแกรมที่น่าสงสัย PID 1484 Beast2.07.exe

2.2 Volatility Framework เป็นเครื่องมือสำหรับวิเคราะห์ memory เป็นเครื่องมือวิเคราะห์พยานหลักฐานดิจิทัลที่ใช้วิเคราะห์ ข้อมูลชนิด Volatile data จาก (RAM) ผ่าน Command lineที่เก็บมาสามารถนำไปวิเคราะห์ต่อ สนับสนุน Winodws, Mac and Linux memory ตัวนี้ฟรีครับ ใครศึกษาด้าน malware analysis ,Memory analysis

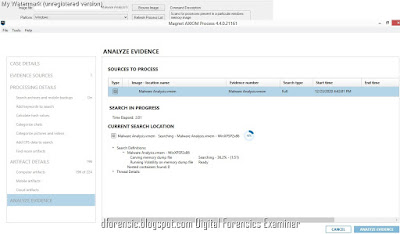

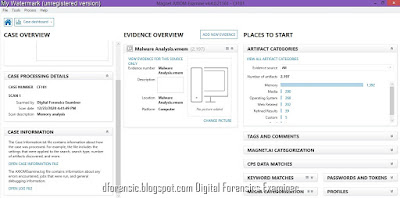

2.3 Magnet AXIOM เป็นซอฟต์แวร์สำหรับตรวจพิสูจน์หลักฐานดิจิทัล พัฒนาโดยบริษัท Magnet Forensics ช่วยในการตรวจพิสูจน์ข้อมูลดิจิทัล เพื่อสืบค้นและวิเคราะห์ข้อมูล ที่บันทึกอยู่ในสื่อบันทึกข้อมูลดิจิทัลต่าง ๆ อีกทั้งยังสามารถสืบค้นและวิเคราะห์ข้อมูล memory ซอฟต์แวร์นี้ต้องซื้อ license

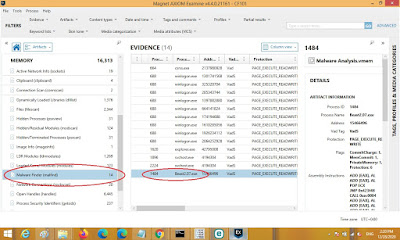

ขั้นต่อไปให้ใช้ Magnet Axiom Examine เปิด Artifact categories >Memory

Memory > เลือกคำสั่ง คำสั่ง imageinfo เพื่อดูโปรไฟล์ *.Vmem

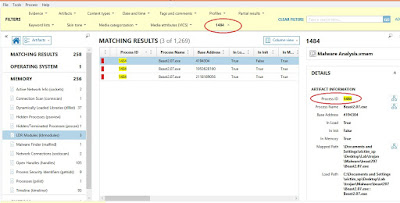

Memory > เลือกคำสั่ง Malfind สามารถเรียกดูข้อมูล ค้นหาprocess และโปรแกรมที่น่าสงสัย

Memory > ทำการ Filter Process ID 1484 ซึ่งเป็นPID และ โปรแกรม Beast2.07.exeที่น่าสงสัย จากขั้นตอนที่แล้ว

ทำการตรวจสอบ Process ID 1484 และ Beast2.07.exe มีความเชื่อมโยงกัน

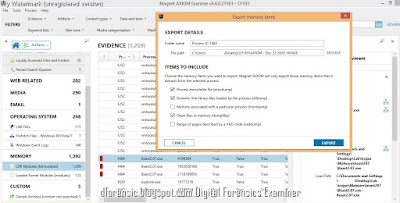

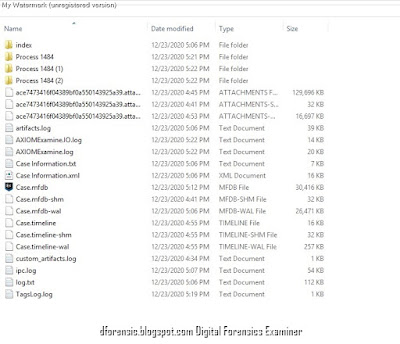

Memory > ทำการใช้คำสั่ง Export dlldump ,Procdump,dumpfile ใช้สำหรับ dump รายละเอียด DLL ที่ถูกเรียกใช้ โดย Process ID 1484 ไปที่Folder ที่เราสร้างไว้

https://steemit.com/security/@nybble/forensic-extracting-files-from-mft-table-with-volatility-part-2-en

https://www.andreafortuna.org/2017/07/03/volatility-my-own-cheatsheet-part-2-processes-and-dlls/

https://github.com/volatilityfoundation/volatility/wiki/Volatility-Usage

https://www.andreafortuna.org/2019/04/03/how-to-analyze-a-vmware-memory-image-with-volatility/

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WindowsForensic #computerforensic #ComputerForensics #dfir #forensics

#digitalforensics #investigation #cybercrime #fraud

No comments:

Post a Comment