DIGITAL FORENSICS:CompTIA Security+ Course สอบ

วิชา ระบบความมั่นคงปลอดภัย

CompTIA Security+ คือใบรับรองทางมาตรฐานวิชาชีพที่เป็นกลางไม่อิงผู้ขายและผู้ผลิตอุปกรณ์รายใด ข้อสอบ CompTIA Security+ เป็นที่ยอมรับในระดับสากลด้านความรู้และทักษะการรักษาความปลอดภัยในระดับซึ่งเป็นรากฐาน และถูกนำไปประยุกต์ใช้อย่างแพร่หลายโดยองค์กรและผู้เชี่ยวชาญด้านการรักษาความปลอดภัยทั่วโลก

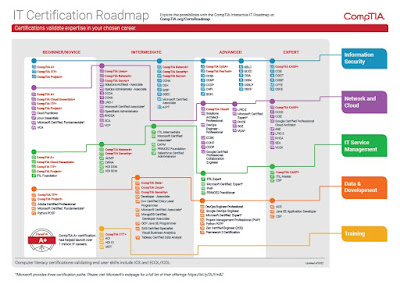

Cybersecurity Specialist Certifications

Exam Objectives (Domains)

CompTIA Security+ focuses on five major cybersecurity domains. Each domain and the measure to which it is represented in the exam are listed as follows: [+]

| Domain | Percentage of Examination |

|---|---|

| Attacks, Threats, and Vulnerabilities | 24% |

| Architecture and Design | 21% |

| Implementation | 25% |

| Operations and Incident Response | 16% |

| Governance, Risk, and Compliance | 14% |

(1) Attacks, Threats, and Vulnerabilities

- เปรียบเทียบความคล้ายและความแตกต่างของเทคนิควิศวกรรมสังคมประเภทต่าง ๆ

- วิเคราะห์สัญญาณบ่งชี้ที่เป็นไปได้เพื่อระบุประเภทการโจมตี

- วิเคราะห์สัญญาณบ่งชี้ที่เกี่ยวข้องกับการโจมตัแอปพลิเคชัน

- วิเคราะห์สัญญาณบ่งชี้ที่เกี่ยวข้องกับการโจมตีเครือข่าย

- อธิบาย Threat Actor , Vector และแหล่งข่าวกรองต่าง ๆ

- อธิบายข้อกังวลด้านการรักษาความปลอดภัยที่เกี่ยวข้องกับช่องโหว่ประเภทต่าง ๆ

- สรุปเทคนิคที่ใช้ในการประเมินการรักษาความปลอดภัย

- อธิบายเทคนิคที่ใช้ในการทดสอบเจาะระบบ

(2) Architecture and Design

- เปรียบเทียบความคล้ายและความแตกต่างของเทคนิควิศวกรรมสังคมประเภทต่าง ๆ

- วิเคราะห์สัญญาณบ่งชี้ที่เป็นไปได้เพื่อระบุประเภทการโจมตี

- วิเคราะห์สัญญาณบ่งชี้ที่เกี่ยวข้องกับการโจมตัแอปพลิเคชัน

- วิเคราะห์สัญญาณบ่งชี้ที่เกี่ยวข้องกับการโจมตีเครือข่าย

- อธิบาย Threat Actor , Vector และแหล่งข่าวกรองต่าง ๆ

- อธิบายข้อกังวลด้านการรักษาความปลอดภัยที่เกี่ยวข้องกับช่องโหว่ประเภทต่าง ๆ

- สรุปเทคนิคที่ใช้ในการประเมินการรักษาความปลอดภัย

- อธิบายเทคนิคที่ใช้ในการทดสอบเจาะระบบ

- อธิบายความสำคัญของแนวคิดด้านการรักษาความปลอดภัยในสภาพแวดล้อมองค์กร

- สรุปแนวคิดเกี่ยวกับระบบเสมือนและการประมวลผลแบบ Cloud

- สรุปแนวคิดเกี่ยวกับการพัฒนาแอปพลิเคชันที่ปลอดภัย การใช้งาน และการทำงานอัตโนมัติ

- สรุปแนวคิดการออกแบบการตรวจสอบสิทธิ์และการอนุญาต

- ใช้การเตรียมพร้อมรับมือด้านความปลอดภัยทางไซเบอร์

- อธิบายผลกระทบด้านการรักษาความปลอดภัยจากระบบฝังตัวและระบบเฉพาะทาง

- อธิบายควาสำคัญของการควบคุมการรักษาความปลอดภัยแบบ Physical Security

- สรุปพื้นฐานแนวคิดเกี่ยวกับ Cryptographic

(3) Implementation

- อธิบายความสำคัญของแนวคิดด้านการรักษาความปลอดภัยในสภาพแวดล้อมองค์กร

- สรุปแนวคิดเกี่ยวกับระบบเสมือนและการประมวลผลแบบ Cloud

- สรุปแนวคิดเกี่ยวกับการพัฒนาแอปพลิเคชันที่ปลอดภัย การใช้งาน และการทำงานอัตโนมัติ

- สรุปแนวคิดการออกแบบการตรวจสอบสิทธิ์และการอนุญาต

- ใช้การเตรียมพร้อมรับมือด้านความปลอดภัยทางไซเบอร์

- อธิบายผลกระทบด้านการรักษาความปลอดภัยจากระบบฝังตัวและระบบเฉพาะทาง

- อธิบายควาสำคัญของการควบคุมการรักษาความปลอดภัยแบบ Physical Security

- สรุปพื้นฐานแนวคิดเกี่ยวกับ Cryptographic

- การใช้ Secure Protocol

- การใช้โซลูชั่นด้านการรักษาความปลอดภัยของโฮสต์ หรือ แอปพลิเคชัน

- การใช้ Secure Network Design

- การติดตั้งและกำหนดการตั้งค่า Wireless Security

- การใช้โซลูชั่น Secure Mobile

- การปรับใช้โซลูชันความปลอดภัยทางไซเบอร์กับ Cloud

- การควบคุม Identity และการบริหารจัดการแอคเคาท์

- การใช้โซลูชั่นตรวจสอบสิทธิ์และการอนุญาต

- การใช้โครงสร้าง Public Key

(4) Operations and Incident Response

- การใช้ Secure Protocol

- การใช้โซลูชั่นด้านการรักษาความปลอดภัยของโฮสต์ หรือ แอปพลิเคชัน

- การใช้ Secure Network Design

- การติดตั้งและกำหนดการตั้งค่า Wireless Security

- การใช้โซลูชั่น Secure Mobile

- การปรับใช้โซลูชันความปลอดภัยทางไซเบอร์กับ Cloud

- การควบคุม Identity และการบริหารจัดการแอคเคาท์

- การใช้โซลูชั่นตรวจสอบสิทธิ์และการอนุญาต

- การใช้โครงสร้าง Public Key

- การใช้เดรื่องมือที่เหมาะสมเพื่อประเมินการรักษาความปลอดภัยขององค์กร

- สรุปความสำคัญของ Policy , Process และ ขั้นตอนการทำ Incident Response

- การใช้แหล่งข้อมูลที่เหมาะสมเพื่อสนับสนุนการสืบสวนสอบสวน

- การใช้เทคนิคเพื่อควบคุมหรือลดความเสียหายเพื่อรักษาความปลอดภัยของสภาพแวดล้อม

- อธิบายหลักการสำคัญของ Digital Forensics

(5) Governance, Risk, and Compliance

- การใช้เดรื่องมือที่เหมาะสมเพื่อประเมินการรักษาความปลอดภัยขององค์กร

- สรุปความสำคัญของ Policy , Process และ ขั้นตอนการทำ Incident Response

- การใช้แหล่งข้อมูลที่เหมาะสมเพื่อสนับสนุนการสืบสวนสอบสวน

- การใช้เทคนิคเพื่อควบคุมหรือลดความเสียหายเพื่อรักษาความปลอดภัยของสภาพแวดล้อม

- อธิบายหลักการสำคัญของ Digital Forensics

- เปรียบเทียบความคล้ายและความแตกต่างของ Control ประเภทต่าง ๆ

- อธิบายความสำคัญของข้อบังคับ มาตรฐาน หรือ Framework ที่มีผลบังคับใช้กับ Security Posture ขององค์กร

- อธิบายความสำคัญของ Policy ต่อการรักษาความปลอดภัยขององค์กร

- สรุปแนวคิดและกระบวนการจัดการความเสี่ยง

- อธิบายแนวคิดด้าน Privacy และ Sensitive Data ที่เกี่ยวข้องกับการรักษาความปลอดภัย

- เปรียบเทียบความคล้ายและความแตกต่างของ Control ประเภทต่าง ๆ

- อธิบายความสำคัญของข้อบังคับ มาตรฐาน หรือ Framework ที่มีผลบังคับใช้กับ Security Posture ขององค์กร

- อธิบายความสำคัญของ Policy ต่อการรักษาความปลอดภัยขององค์กร

- สรุปแนวคิดและกระบวนการจัดการความเสี่ยง

- อธิบายแนวคิดด้าน Privacy และ Sensitive Data ที่เกี่ยวข้องกับการรักษาความปลอดภัย

- Maximum of 90 questions

- Questions are multiple-choice and performance-based (using simulations of things like firewalls, networks diagrams, or operating systems)

- Passing score is 750 (on a scale of 100-900)

- Section 1 – Attacks, Threats, and Vulnerabilities

- Section 2 – Architecture and Design

- Section 3 – Implementation

- Section 4 – Operations and Incident Response

- Section 5 – Governance, Risk, and Compliance

- SY0-601 Security+ Study Group Replays

CompTIA Security+ Passed

CompTIA Security+ SY0-601

อ่านเพิ่มเติม CompTIA Security+ cheat sheet

Ref:

7 คำถามทดสอบ CompTIA Security+ (SY0-601) ,ARIT ,October 25, 2022

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ

#WindowsForensic #ComputerForensics #dfir #forensics #digitalforensics #computerforensic #investigation #cybercrime #fraud

No comments:

Post a Comment