Digital Forensics: How to Image a Smartphone with Magnet ACQUIRE

วิธีการทำสำเนาหลักฐานอุปกรณ์สื่อสารเคลื่อนที่

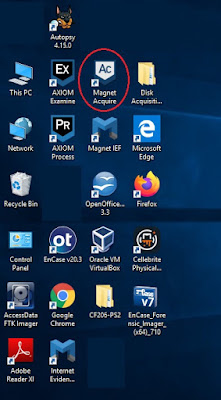

Magnet Acquire เป็นโซลูชันซอฟต์แวร์ที่ช่วยให้ผู้ตรวจสอบทางนิติวิทยาศาสตร์ดิจิทัลทำสำเนาหลักฐานทางนิติวิทยาศาสตร์ของอุปกรณ์ iOS หรือ Android ฮาร์ดไดรฟ์และสื่อแบบถอดได้อย่างรวดเร็วและง่ายดาย โดยไม่มีค่าใช้จ่าย สนับสนุนสมาร์ทโฟนประกอบด้วย: iOS และ Android รองรับพีซี ได้แก่ Windows, Linux และ OSX

Magnet ACQUIRE is designed to quickly and easily acquire an image of any iOS or Android device. Examiners are given the option of two extraction methods: Quick and Full.

Quick Extraction:

The Quick Extraction method will work on any iOS device, version 5 or newer. Magnet ACQUIRE will combine an iTunes backup, with some additional acquisition techniques, to obtain both native and third-party data. A Quick image from Android devices will include an ADB backup, as well as an additional extraction to obtain browser history and/or native application data (depending on the version of Android). Magnet ACQUIRE supports Android version 2.1 or newer.

Credit:https://teeltech.com/mobile-device-forensic-tools/magnet-forensics/magnet-acquire

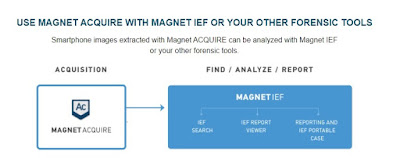

เราสามารถสำเนาหลักฐานจากสมาร์ทโฟนโดย Magnet ACQUIRE และ เราสามารถวิเคราะห์ Forensics Image จากสมาร์ทโฟนด้วย Magnet IEFหรือเครื่องมือทางนิติวิทยาศาสตร์อื่น ๆ ของคุณ

เครื่องมือที่ใช้

- ASUS_X00TD 16 GB (evidence) Android version 9.0

- Magnet ACQUIRE

- Forensic workstation computers

- Magnet IEF

Magnet ACQUIRE

Once ACQUIRE detects the device, ensure that the device has USB debugging enabled and be sure to “trust” the connected computer when prompted on the device. The warning above will be displayed if the device is detected but not trusted. Once it is detected and trusted, you will be given some extraction options based on the connected device. With the Android device that I’ve connected, I can choose a Quick or Full Extraction. Since the device is not rooted, a Full Extraction will attempt to gain privileged access to the device before obtaining a physical image.

Create Evidence Folder

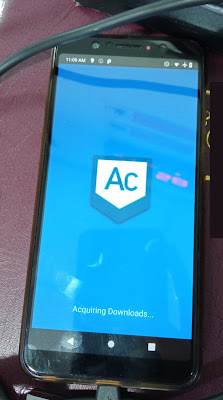

Creating Quick ImageIn progressAcquiring Downloads

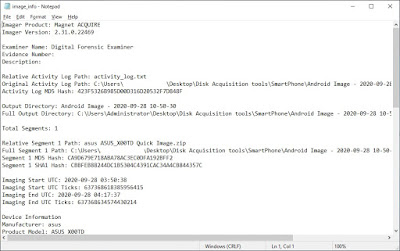

SummaryQuick ImageImage Info

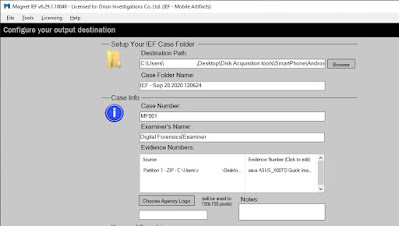

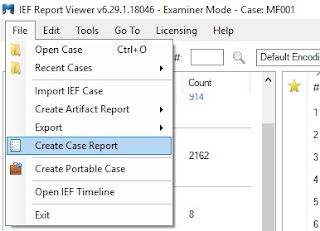

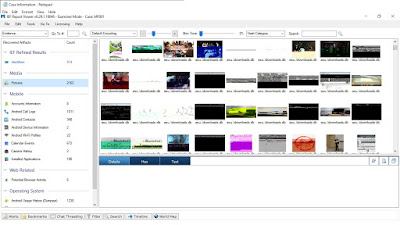

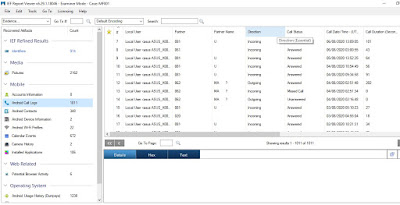

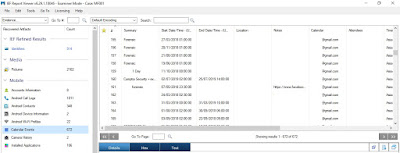

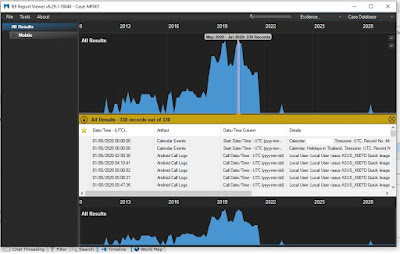

Open an Image in Magnet IEFConfigure your output destination Magnet IEFCreate case report

Examiner ModeCredit:magnetforensics

mobile-forensics-ufed-vs-magnet-acquire

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง Admin เพื่อแก้ไขต่อไป

ขอบคุณครับ